DIGITALIZACION Y AUTOMATIZACION

La digitalización y automatización mundial, está llevando a las empresas a cambiar su modelo de negocio, generarando nuevas estrategias de organización y producción, más competitivas frente a la competencia. Las empresas tratan de adaptarse al ritmo de los consumidores, quienes rápidamete adoptan la tecnología para su propio beneficio.

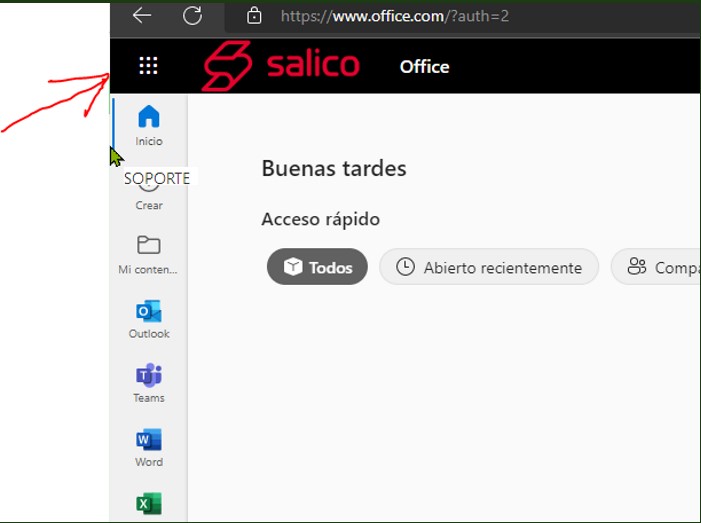

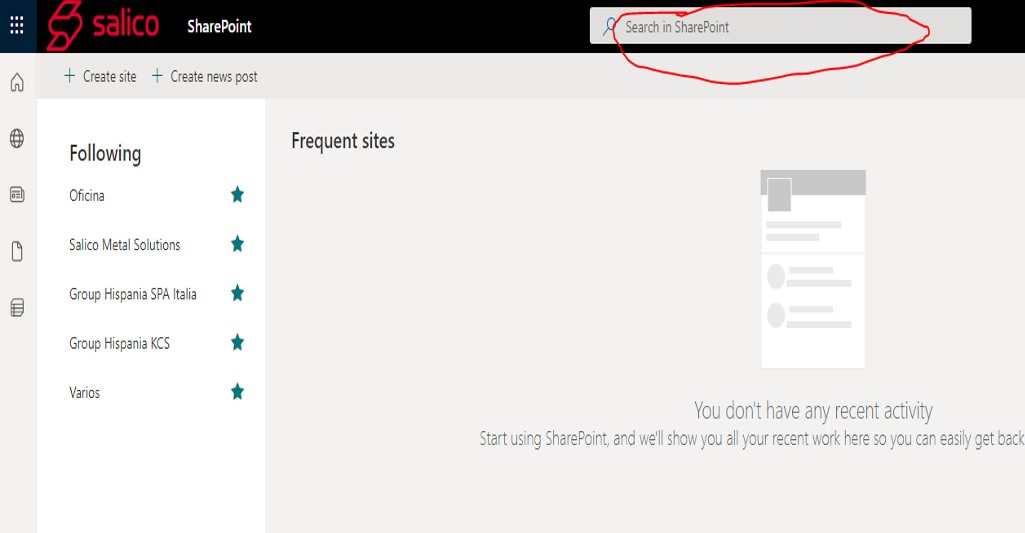

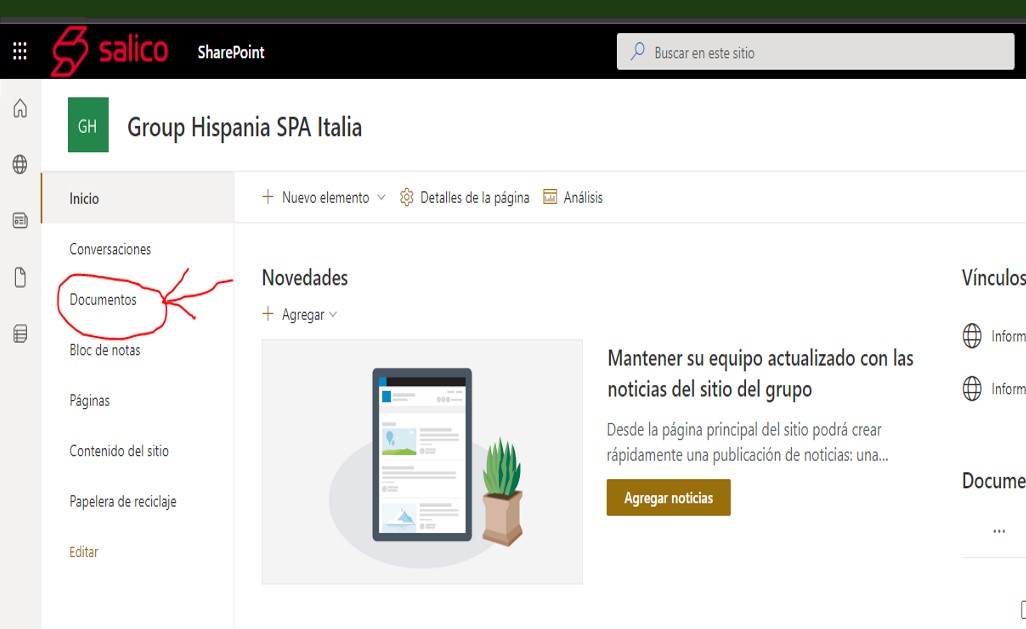

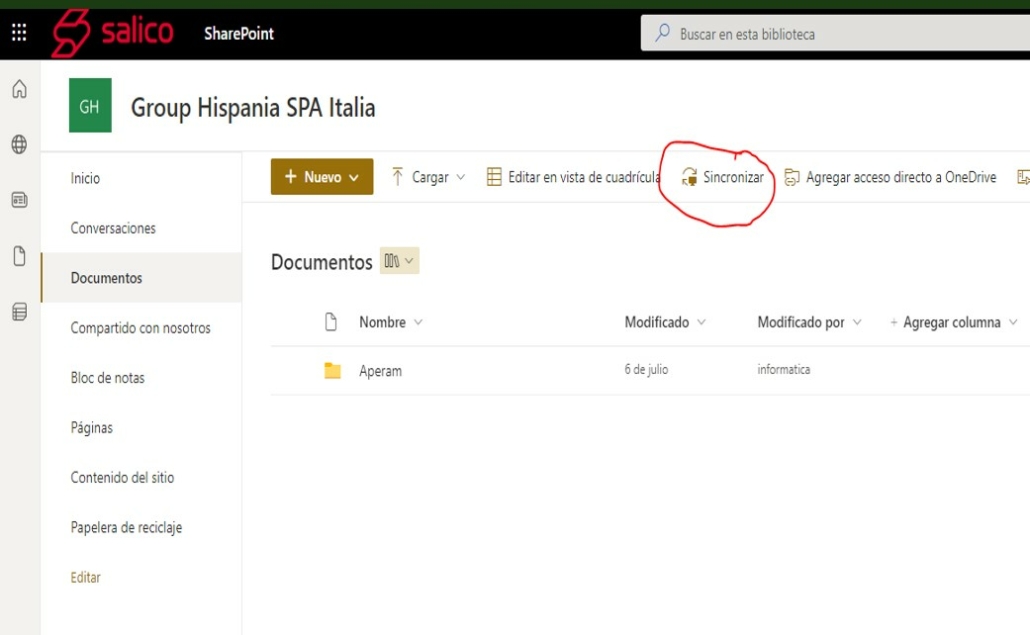

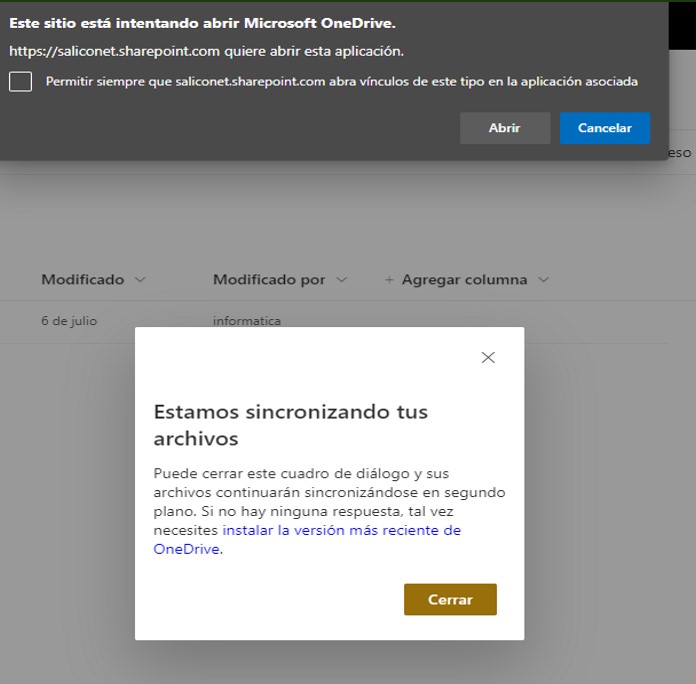

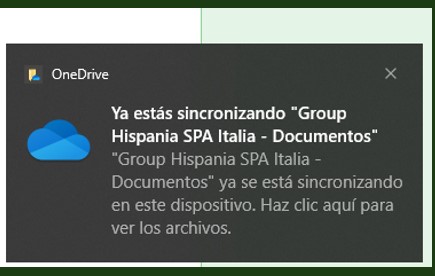

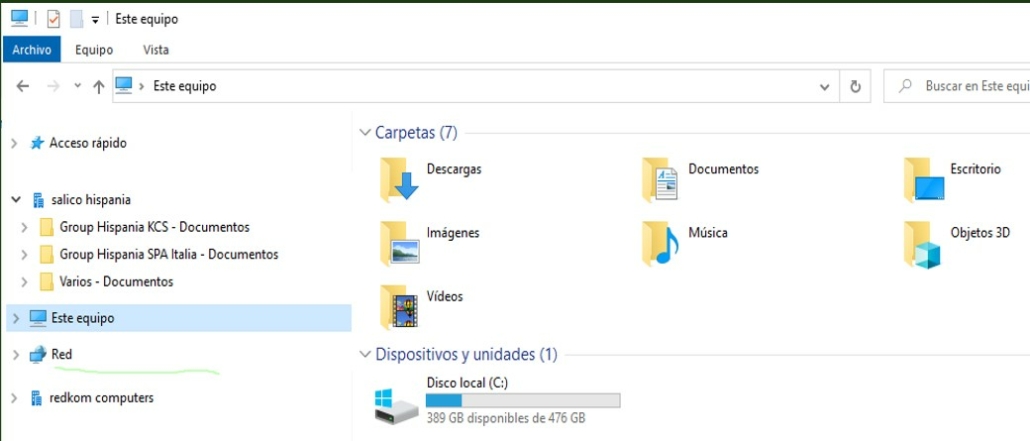

Estos conceptos; aparentemente relacionados pero completamente diferenciados, han venido a fusionarse en un todo, para llegar al entorno empresarial como un rayo; con el único fín de ser más competitivos. Mientras que la digitalización se encarga de transladar a formato digital aquellos elementos que por lo general se encuentran en papel; la automatización, agiliza los procesos de captura y gestión de la información contenida, organizándolos rápidamente sin intervención humana. La liberación de las tareas tediosas, aporta valor añadido a la empresa, reduciendo el tiempo de producción, lo que repercute en beneficios.Utilizar tecnologías para de manera sistemática apresurar tareas manuales; libera a los empleados de tareas repetitivas, optimiza y acelera procesos, e incrementa los ingresos y fidelidad de los clientes. Como ejemplos de digitalización sería el escaneo de documentos o almacenaje en la nube…

Beneficios que aporta la digitalización y automatización: Liberación de tareas repetitivas, mejor planificación del trabajo, agilidad y velocidad en los procesos, reducción de papel y costos, centralización y acceso inmediato a la información en cualquier lugar, mayor seguridad y aumento de la rentabilidad laboral.

Con tecnologías robóticas de proceso(RPA) y procesos inteligentes de documentos(IDP) se pueden automatizar las áreas de administración, contabilidad y finanzas; liberando al personal de tediosas rutinas, como son el pago o registro de facturas, anotaciones de nuevos proveedores, altas, cierres contables, etc, Estos programas con intelegencia artificial agilizan tiempo mientras realizan estadísticas y etudios que en tiempo real predicen la propensión o tendencia de clientes y proveedores a impagos, por ejemplo. También pueden, a partir de históricos y aprendizaje por algoritmos, prevenir errores contables y realizar análisis e informes detallados de cada uno de los sectores financieros, aportando un valor estratégico global.

La digitalización y automatización aporta seguridad y ahorra tiempo, mientras permite ofrece más productividad a clientes y colaboradores.

En lo referente a la facturación, la digitalización ha cambiado la relación con los clientes, la forma de facturar de las empresas, facilitando la comunicación y un trato más personalizado. A partir de software y aplicaciones móviles en internet, se puede hacer presupuestos o facturas en cualquier parte; inmediatamente, sin necesidad de estar en la oficina (pago instantáneo).

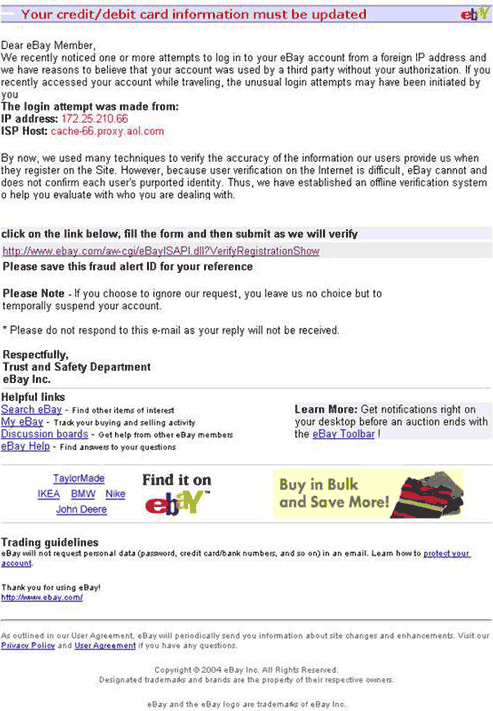

Además; las normativas y leyes tributarias, que obligan a digitalizar y automatizar procesos (solo para la administración y a partir de 5.000€), facilitan las relaciones fiscales con las administraciones, al mismo tiempo que se reducen el número de morosos, los fraudes y suplantaciones, garantizando el rastreo y seguimiento de facturas. Para ello, el cliente debe aceptar la recepción y estas, deben cumplir unos requisitos transaccionales regulados en el Decreto 1619/2912 de 30 de Noviembre, que garantiza la certeza o veracidad de los datos y, la reclamación en caso de impago.

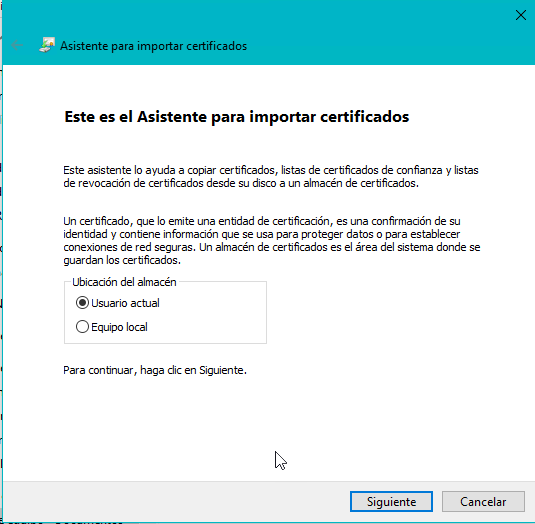

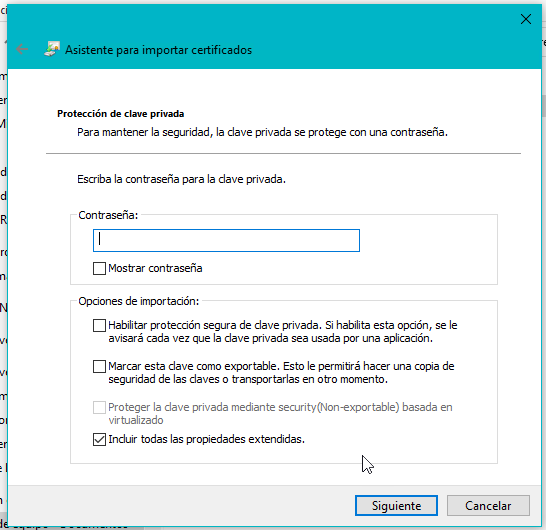

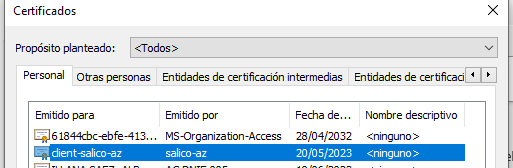

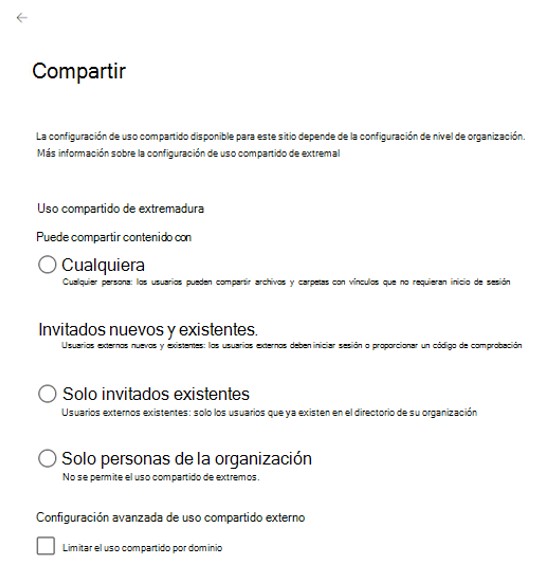

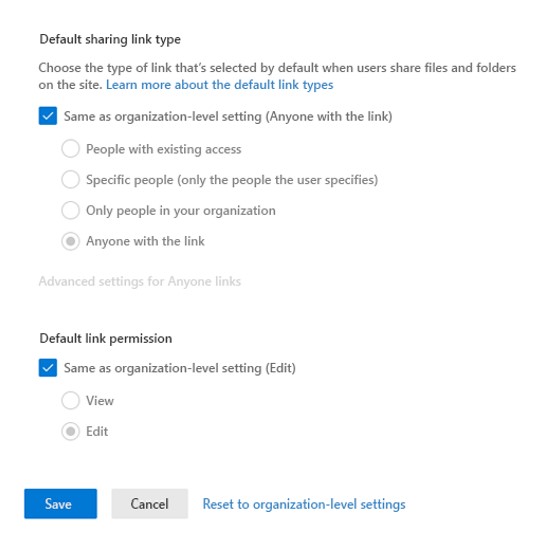

Por otra parte, con un programa de facturación, las identidades de los usuarios están garantizadas mediente DNI electrónico o certificados digitales, que supervisan a los clientes y evitan robos o estafas enviando transferencias a cuentas falsas.

Recomendaciones

Es importante que el software o tecnologías de digitalización y automatización en procesos productivos de las empresas contemple los siguientes puntos:

–Contabilidad/finanzas: cuentas por cobrar/por pagar, gestión de activos y generación de cierres y balances, etc.

–Facturación: automatización de los procesos de facturación con la generación de presupuestos, albaranes y facturas.

–Proyectos: control de presupuestos, costes, estimaciones, optimización de los recursos, etc.

–Inventario: previsión, niveles de stock, envíos, distribuciones, devoluciones y cancelaciones, etc.

–Compras y pagos: gestión de pedidos de compra y proveedores.

–Recursos humanos: gestión de los recursos humanos, nóminas, etc.

–Logística: gestión de flotas y rutas, entre otras.

–Integración con diversas plataformas: la solución dispondrá de APIs o Web Services para su integración con otras herramientas.

–Actualización: estarán disponibles nuevas versiones, que mantengan el software al día de los nuevos cambios.

–Escalable: permitirán que el crecimiento estructural de las empresas sea recogido y distribuido sin dificultad.

–Tributario: asegurá el cumplimiento de la normativa aplicable, en concreto del Reglamento por el que se regulan las obligaciones de facturación del Real Decreto 1619/2012, así como cualquier normativa de aplicación.

–Módulos individuales: podrá incorporar nuevos módulos individuales, que complemente los servicios generales de las PYMES. Estos no serán promociones (upgrade) de un producto, no serán un desarrollo, progreso, o mejora de los servicios existentes, a precio de oferta. Tampoco, una presentación o comunicado (release) de nuevas actualizaciones sobre una versión x; y su valor deberá ser equivalente al del mercado.

Más información:Sede electrónico del Gobierno

Servicio técnico: https://redkom.es/asistencia/

Publicado 2023/01/24