Todos los días se producen nuevas versiones de virus y de software malicioso que ponen en peligro nuestros sistemas informáticos. Los más dañinos, en sus múltiples versiones de cryptolocker y ramsomware , provoca la encriptación de nuestros archivos. Un daño muy serio, si no se han tomado las medidas oportunas.

Conocer la principal vía de infección nos ayudará a evitar y prevenir estas infecciones. El vehículo principal que hace llegar un software malicioso a nuestro ordenador es el correo electrónico. Puesto que el correo es la principal herramienta con la que trabajamos todos los días, saber diferenciar que mensajes debemos atender, y cuales debemos eliminar sin consultar, se ha convertido en un conocimiento fundamental para mantenernos protegidos.

Diariamente recibimos una enorme cantidad de mensajes en nuestra bandeja de entrada.

- Unos «pocos» serán relacionados con nuestra actividad laboral y deberemos atender.

- Pero la gran mayoría serán Spam, correo electrónico no deseado, casi todo publicidad, que iremos descartando y eliminando.

- Y entre todos ellos, habrá determinados mensajes, aparentemente inofensivos, con un contenido aparentemente legitimo, que incluirá el código dañino y nos invitara a activarlo.

Debemos saber reconocer estos correos, phishing, que utilizan técnicas de ingeniería social para hacerse pasar por mensajes validos. Y eliminarlos, siempre SIN atender. En algunos casos intentaran obtener datos personales, como contraseñas y tarjetas de crédito, en otros casos, encriptaran nuestros archivos pretendiendo un pago para recuperarlos.

Aparentando ser mensajes fiables, en algunos casos, puede proceder (aparentemente) desde un correo o nombre conocido, con el que mantenemos un intercambio de comunicación habitual, en el contenido utilizarán técnicas de marketing social que nos induce a abrir el fichero adjunto, o clickar para acceder a determinada web y descargar la app con el código dañino.

Antes de abrir cualquier fichero adjunto, o pinchar en el enlace sugerido, debemos ser muy precavidos. No dejarnos llevar por las prisas del día a día y revisar algunos detalles, nos permitirá descubrir cual son los mensajes que debemos eliminar. Y siempre, ante cualquier resquicio de duda, preguntar a nuestro informático de confianza que sabrá orientarnos y asesorarnos al respecto.

En este ejemplo, el mensaje nos invita a pinchar rápidamente en el enlace destacado para aumentar nuestra cuota de email.

Sin llegar a pinchar en el enlace sugerido, solo con posicionar el cursor encima del enlace, SIN HACER CLICK, provocaremos el despliegue de una ventana que nos informa de la dirección del enlace. http://klymb…nn.ru ya es prueba suficiente de que no es fiable y debemos proceder a eliminar.

Además, es evidente, si nuestro informático o proveedor de servicios, nos pretende hacer una mejora del sistema, no se comunicara con nosotros con un mensaje redactado en estos términos.

Además , en internet, como en la vida real, cualquier oferta gratuita es , por definición, sospechosa.

ejemplo de spam 2

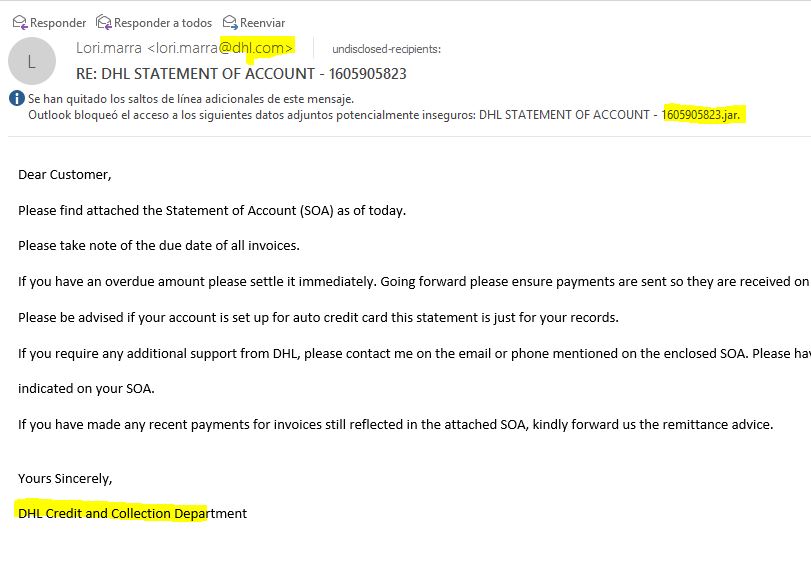

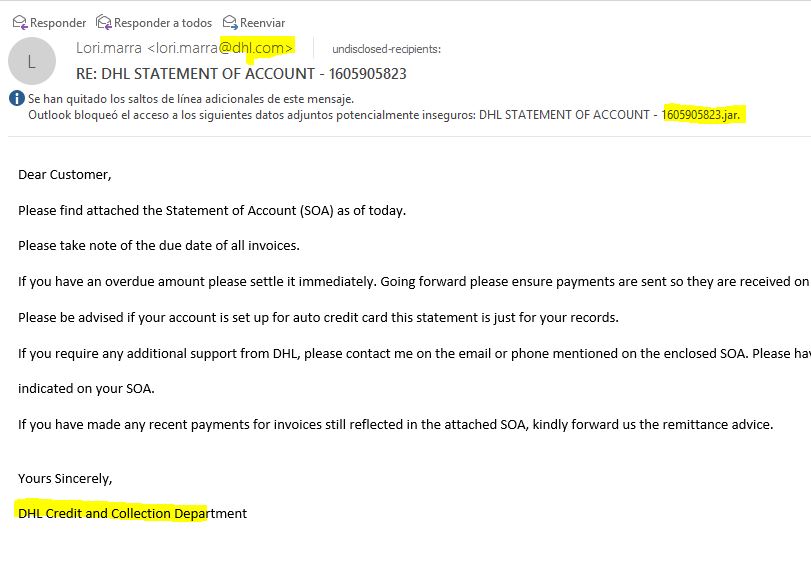

En este otro ejemplo , observamos que aparentemente viene desde un origen fiable, simula ser DHL.com Pero esto no debe dejarnos engañar, suplantar el nombre del remitente, es una practica habitual, fácil de llevar a cabo.

Y aparentemente nos invita a abrir el fichero adjunto, que dice ser una factura. En realidad se trata de un fichero con extensión .jar , que a través de JAVA nos ejecutará el software malicioso en el ordenador.

Si algún cliente o proveedor tiene interés en que le paguemos determinada factura, seguro que el email que redacta y nos hace llegar no esta redactado del modo en que esta este ejemplo.

Siempre, si no tenemos motivo para recibir estas notificaciones, no dejemos que nuestra curiosidad nos haga clickar en el archivo. Mejor desconfiar y eliminar directamente.

ejemplo de spam 3

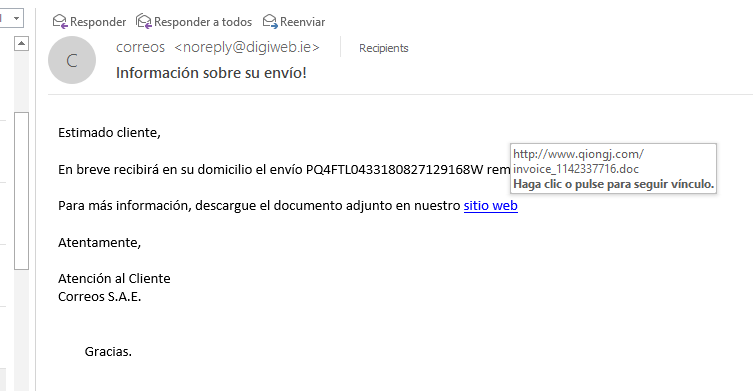

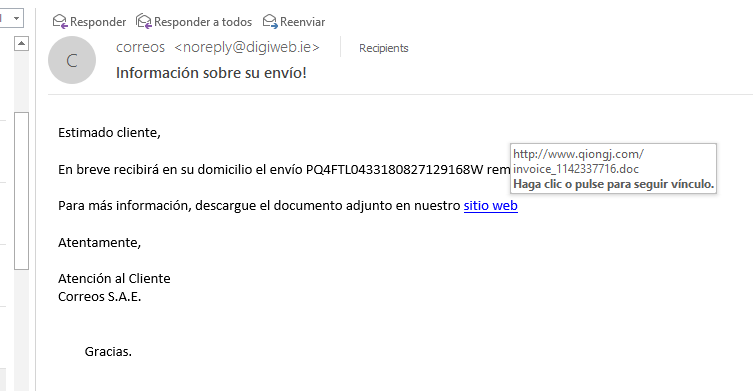

El email del ejemplo 3 se hace pasar por una notificación de correos, informando sobre la entrega de un paquete por la compra realizada en una conocida marca de supermercados.

Aprovechando nuestra inquietud, para recibir los paquetes, que habitualmente compramos por internet, nos induce a pinchar en el link sugerido con el objeto de conocer los datos para nuestra entrega.

Si nos fijamos en la dirección remite, ya podemos pensar que @digiweb.ie no es probablemente una dirección de Correos.

Si posicionamos el ratón sobre el enlace, SIN CLICKAR, también observamos que www.quiongj.c tampoco es un enlace fiable, y además se trata de un archivo de extensión .doc que contendrá una macro con el código malicioso.

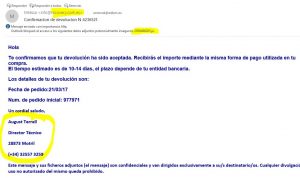

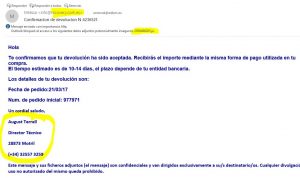

Otra técnica frecuente es hacer pensar que vas a recibir un pago, o cobrar una devolución pendiente.

ejemplo de spam 4

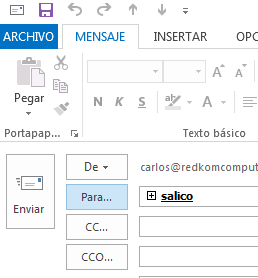

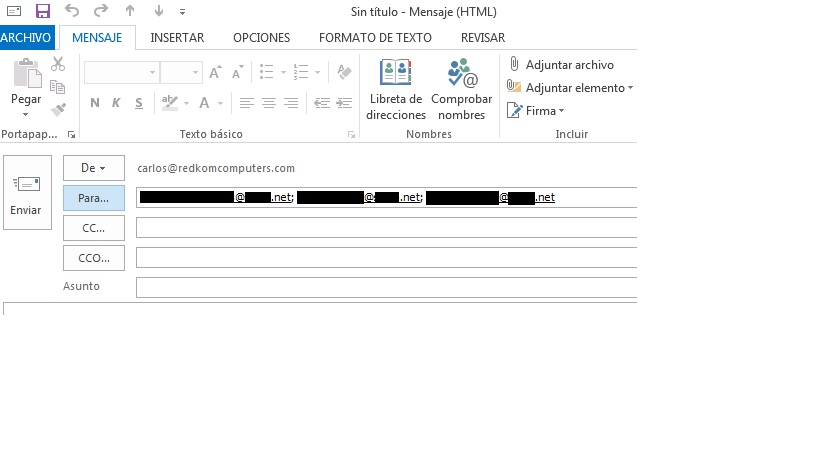

En este caso, aparentemente, puede proceder de una dirección de correo valida.

Pero incorpora un fichero adjunto, que Outlook ya ha bloqueado, de tipo JavaScript.

La firma del correo también debe inducirnos a sospechar.

Igualmente, incluso aunque nos encontremos realmente en circunstancias de resolver una devolución comercial, un vistazo rápido a los componentes destacados nos llevara rápidamente a descartar el mensaje.

Debemos estar atentos al tipo de extensiones de los ficheros adjuntos que recibimos . Con frecuencia, son manipulados para dar lugar al engaño al usuario. Y también para engañar a los sistemas de antivirus.

Es recomendable, tener activado en el sistema operativo la opción de «mostrar extensiones para tipo de ficheros conocidos» . Esto nos ayudara a comprobar que tipo de fichero se trata, y con que aplicación se debe de abrir. En ocasiones adjuntan archivos de tipo PDF que al clickar se abren con el procesador de textos, porque llevan escondido el .DOC y el código malicioso. Incluso, cambian el icono o imagen del fichero, asignando un icono de fichero PDF al que en realidad es un ejecutable .exe. El usuario confiado, que pinche en el PDF esperando encontrar su factura,lo que obtendrá será un ordenador infectado.

Otro detalle importante es conocer las principales extensiones para ficheros ejecutables. No solo la extensión .exe tiene la capacidad de ejecutar código en nuestras máquinas. Funciones similares pueden realizarse con ficheros de tipo: com, .cpl, .paf, .cmd, .cpl, .js, .jse, .msi, .msp, .mst, .vbs, .vbe, .psc1, etc

Otro técnica habitual para ocultar la extensión original del fichero malicioso es añadir múltiples espacios justo antes de la verdadera extensión. Así, un fichero con el nombre “Factura_2016.exe” podría renombrarse a “Factura_2016.pdf . exe” . Si además le cambian el icono, puede inducir error al usuario más confiado.

ejemplo de spam 5

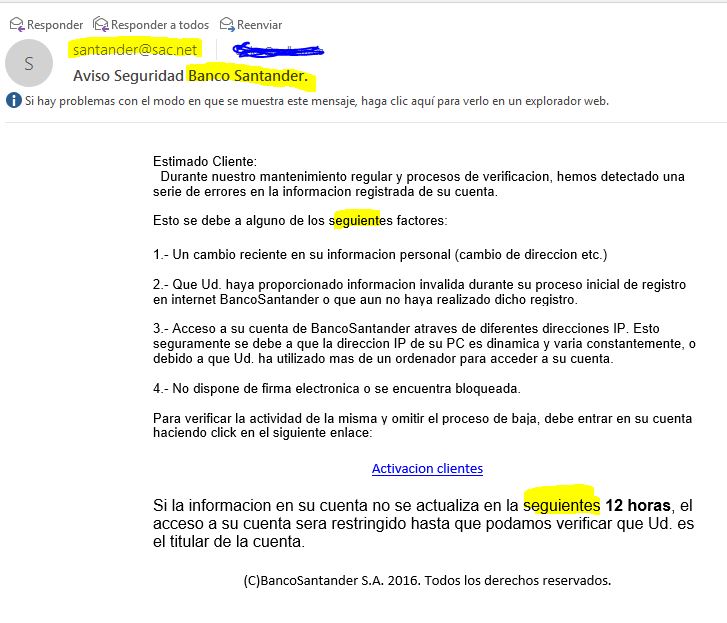

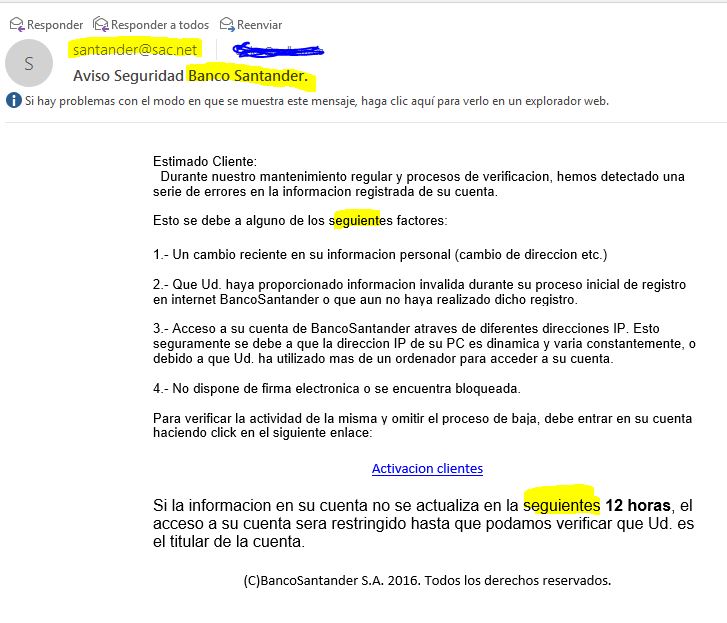

También es muy típico, en aprovechamiento de las técnicas de ingeniería social, utilizar la imagen de organismos oficiales para inducirnos al error y proceder a la activación del código maligno, hacer pasar por un mensaje de AEAT en la campaña de la declaración de la renta, o por Correos para una entrega de un paquete, o de bancos que tratan de actualizar datos, Campañas de supermercados en fechas típicas de compra, etc…

En la imagen del ejemplo 5 , encontramos un correo, se supone proveniente desde un conocido Banco, que nos urge a clickar en el link sugerido, que desde luego, NO nos va a conducir a una URL de dicha entidad.

Debemos fijarnos, en el remitente, como han tratado de simular una cuenta creíble.

Y también , son pistas muy evidentes, los fallos de redacción y de ortografía. Para ganarse nuestra confianza, «los malos» pueden modificar el remitente, y simular que procede de una fuente fiable. Una forma muy sencilla de hacerlo es utilizando dominios con formulas variables que todavía no estén registradas. Por ejemplo, podrían registrar un dominio @b-Santander.org y utilizar para emitir el correo. El usuario confiado, podría creer que se trata realmente del dominio original del Banco.

ejemplo de spam 6

En el dibujo del ejemplo 6 vemos un correo que simula proceder de una campaña de un conocido portal de compras,

con ofertas para la campaña de Navidad. Cualquiera de los tres enlaces que nos invita a clickar, nos renvía a unas web´s que nada tienen que ver con

la empresa, en teoría, anunciante.

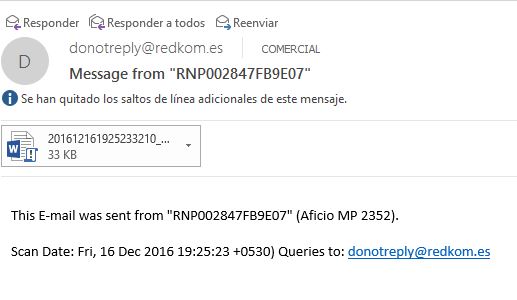

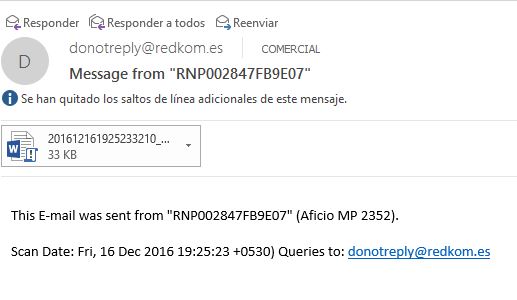

simulación de fichero escaneado

El ingenio que utilizan los emisores de estos correos es considerable y la variedad de temas que surgen todos los días, nos obliga a permanecer alerta constantemente.

En el ejemplo de spam 7 , simula ser un correo , con un fichero Word adjunto, procedente de una fotocopiadora de oficina, de las que utilizamos habitualmente para escanear documentos y enviarnos el fichero escaneado al correo electrónico. Por supuesto, si tienes curiosidad por saber que contiene el supuesto escaneo, recibirás el código dañino, y empezaran tus problemas.

Como resumen, es vital permanecer alerta, y fijarnos siempre en estos detalles:

Debemos por tanto, permanecer muy atentos , a la imagen, y al contenido de cualquier email que recibimos. A estas alturas , ya nadie debería confiar en un correo de una entidad bancaría que solicita una acción para determinada gestión. El sentido común debe inducirnos que cualquier entidad seria utilizará otras formas de comunicación y gestión.

Debemos revisar los datos del remitente, no fiarnos de su apariencia valida y comprobar si el dominio responde realmente a la entidad que se supone debe ser.

Debemos observar concienzudamente el tipo de fichero adjunto y comprobar todas las opciones para verificar que es un fichero valido. Ante la más mínima sospecha que nos pueda plantear el fichero adjunto, evitaremos abrirlo. Y en todo caso , consultaremos a nuestros técnicos de informática.

Revisar los link´s sugeridos, SOLO con posicionar el ratón, nos dará una idea de la URL a la que pretenden que accedamos.

Un vistazo rápido por el contenido del correo nos permitirá detectar faltas de ortografía y errores de redacción, que activarán nuestras alertas.

Una buena medida de protección también es utilizar contraseñas robustas y renovadas para el acceso al correo, tanto si es a través de software cliente o por plataforma web. En este último caso, debemos tener precaución para no almacenar el dato en la cache del navegador.

Y siempre, siempre, ante la más mínima sospecha, eliminar el correo o consultar a nuestro proveedor de servicios informáticos. Nunca dejar que la curiosidad o el despiste nos juegue una mala pasada.

Puedes encontrar información relacionada en otras artículos que ya tenemos publicados anteriormente:

Puedes enviarnos tus dudas y nuestro soporte técnico te ayudara a mantenerte protegido.

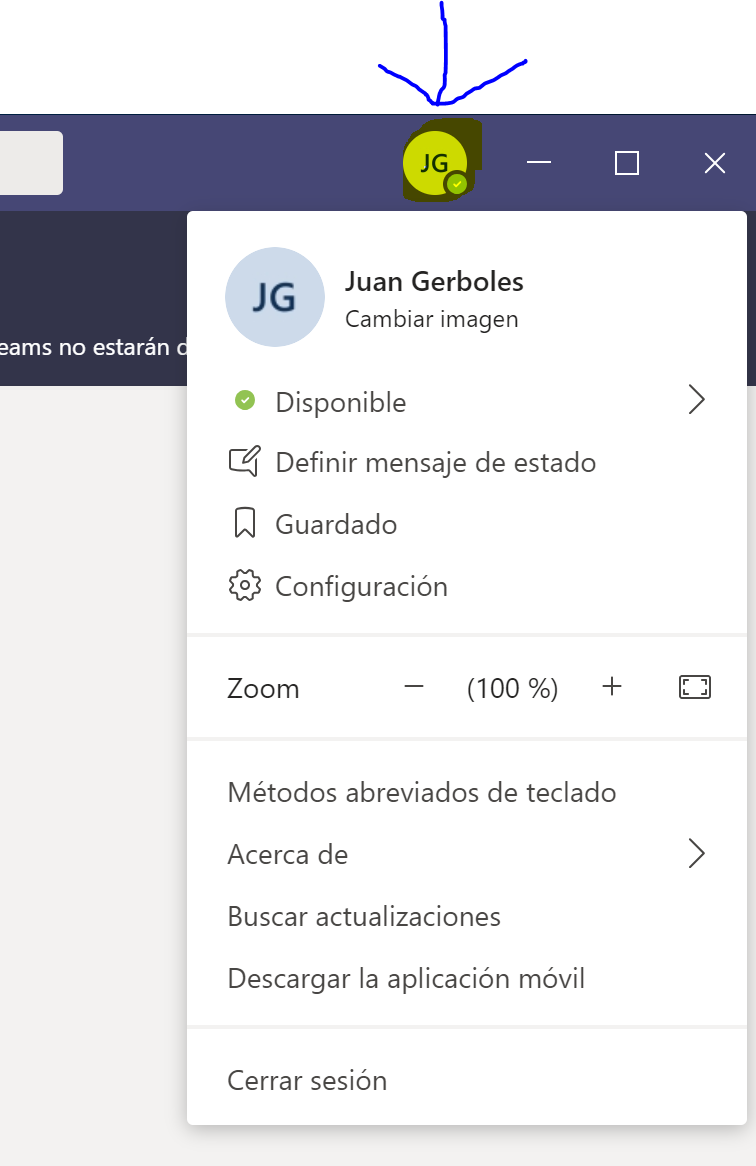

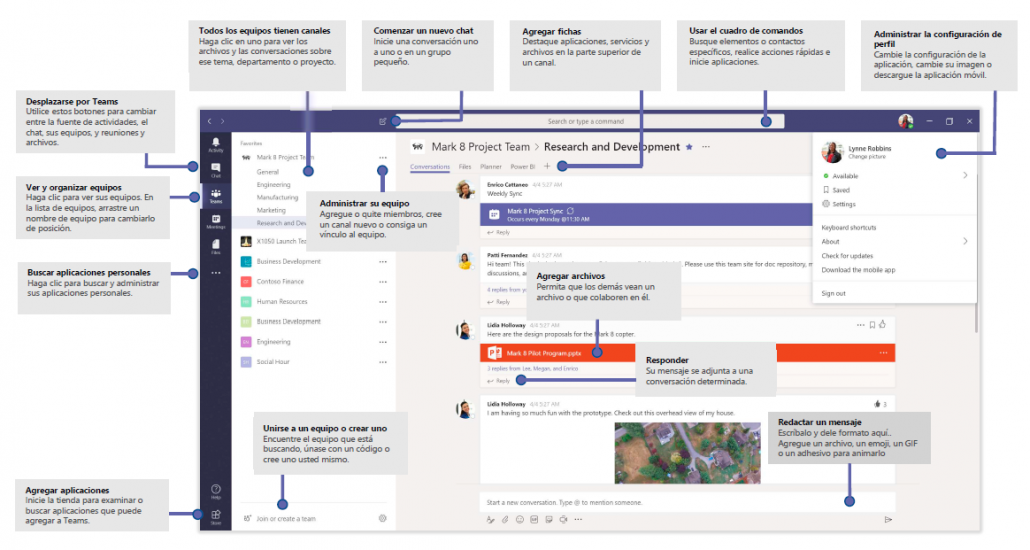

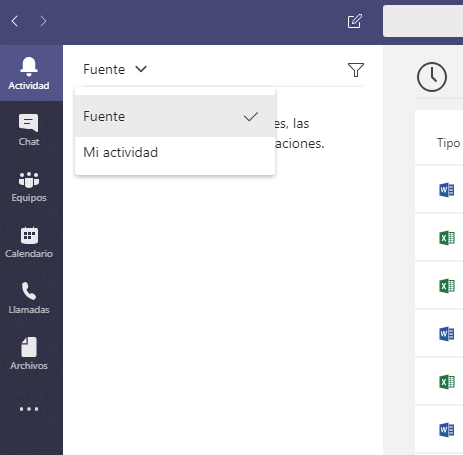

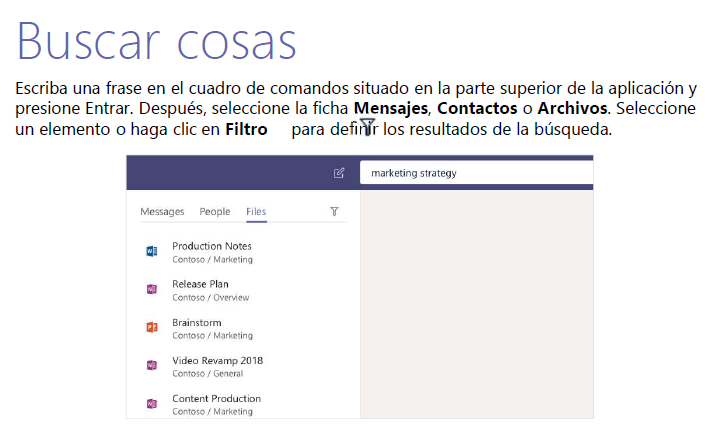

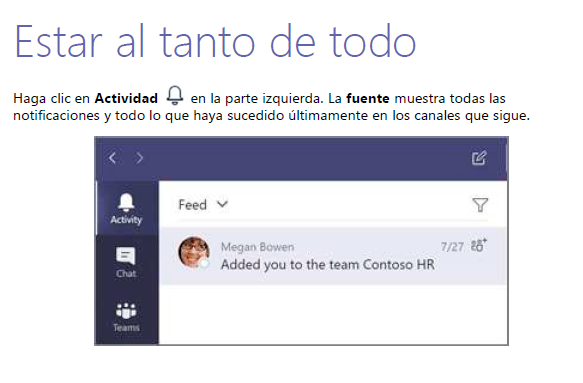

Actividad. Haciendo clic en Actividad en la parte izquierda. La fuente muestra todas las notificaciones y todo lo que haya sucedido últimamente en los canales que sigues. Podemos seleccionar “Mi actividad” para revisar los eventos que hayamos originado.

Actividad. Haciendo clic en Actividad en la parte izquierda. La fuente muestra todas las notificaciones y todo lo que haya sucedido últimamente en los canales que sigues. Podemos seleccionar “Mi actividad” para revisar los eventos que hayamos originado.

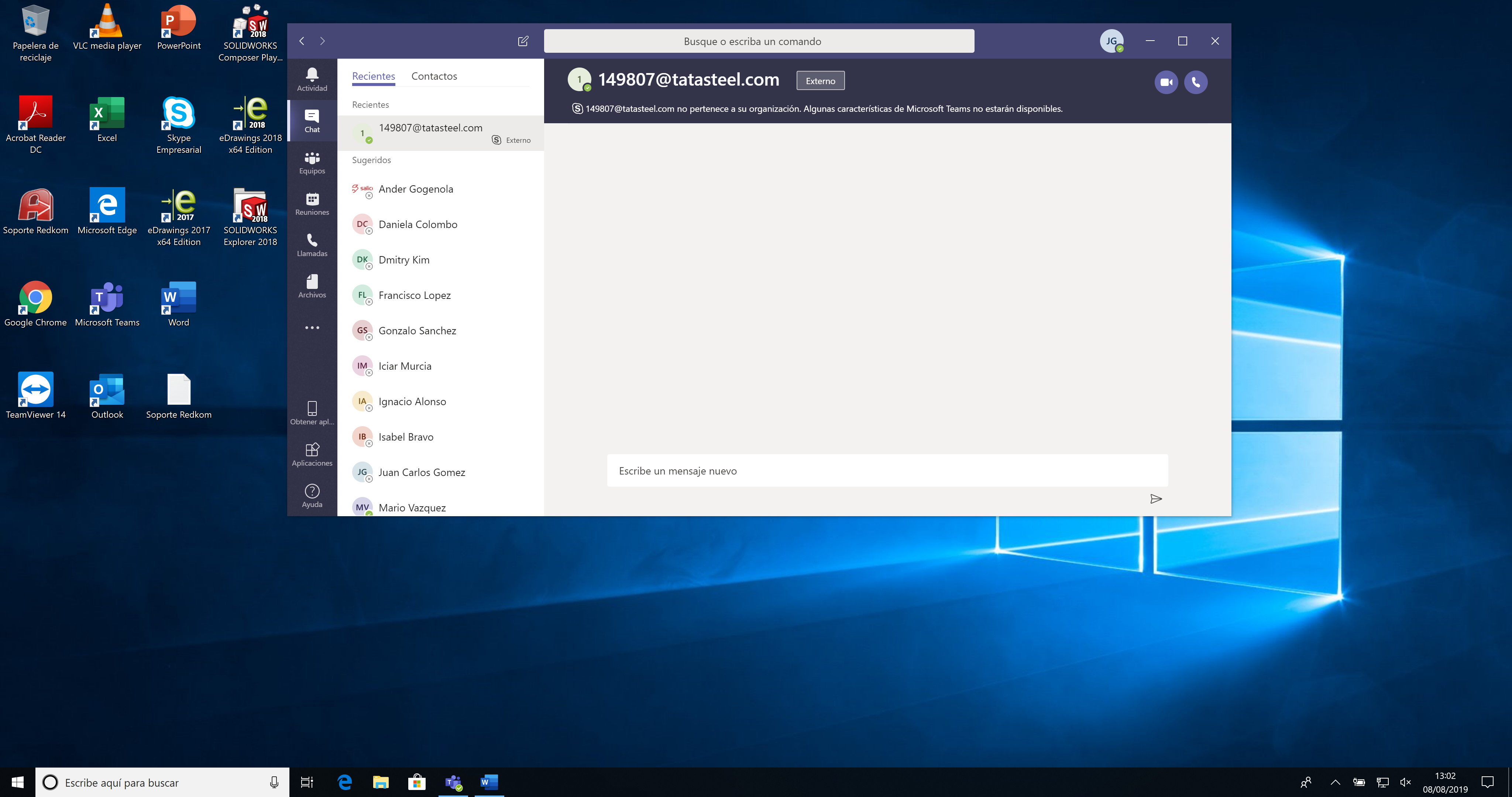

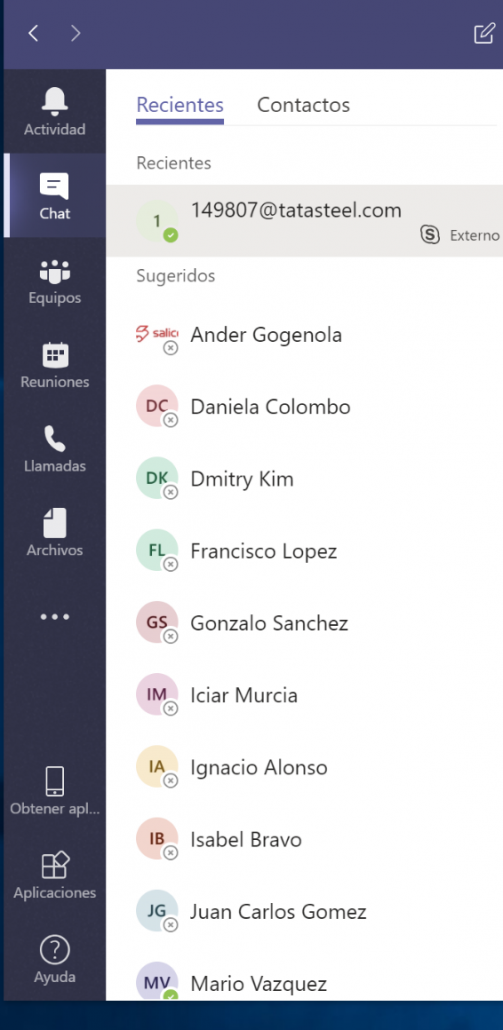

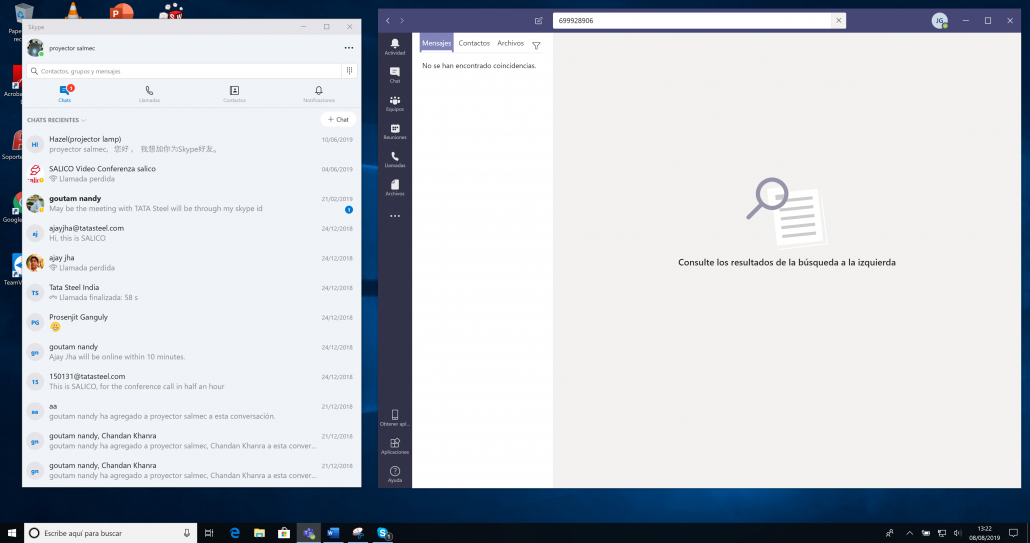

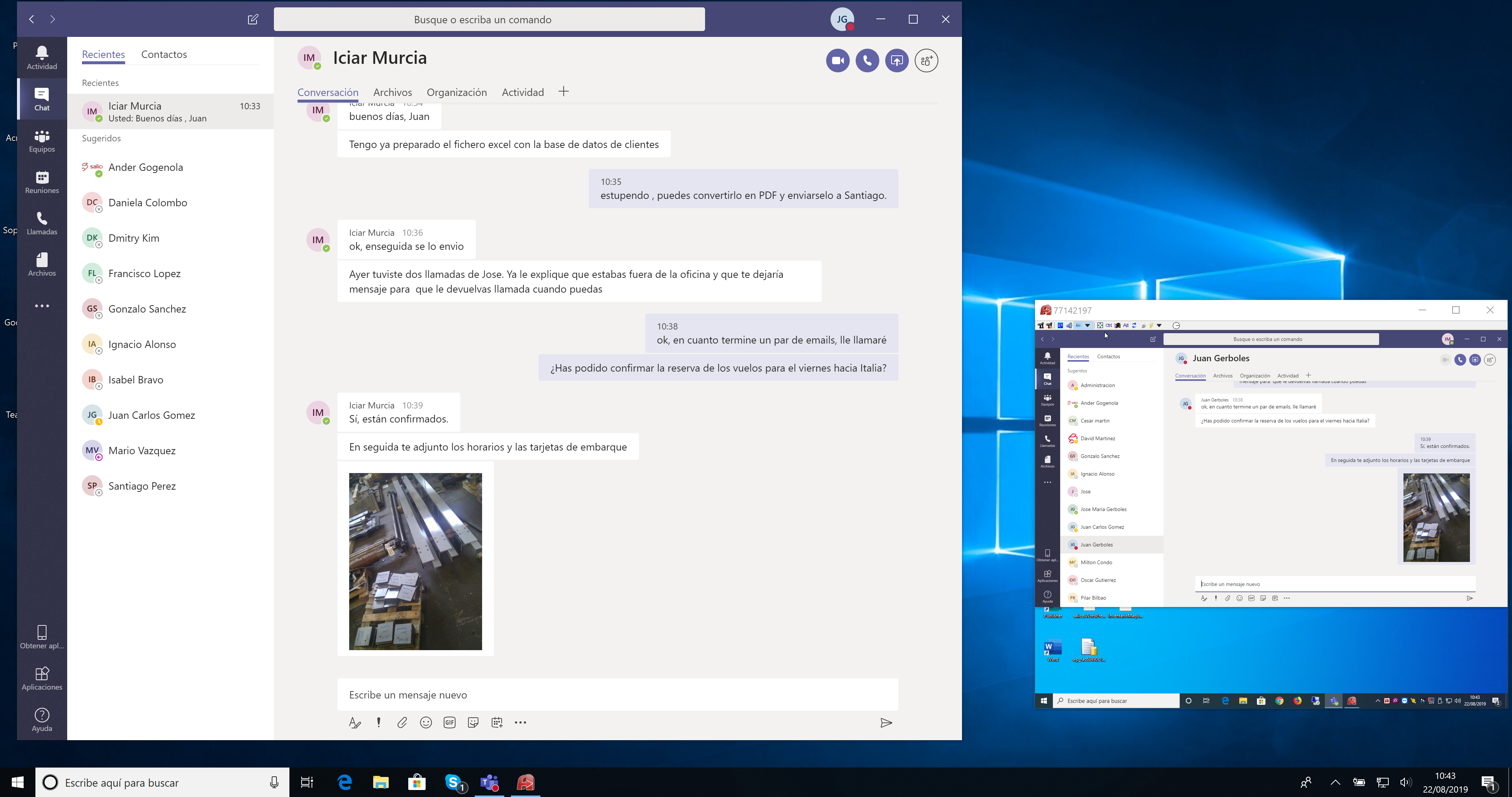

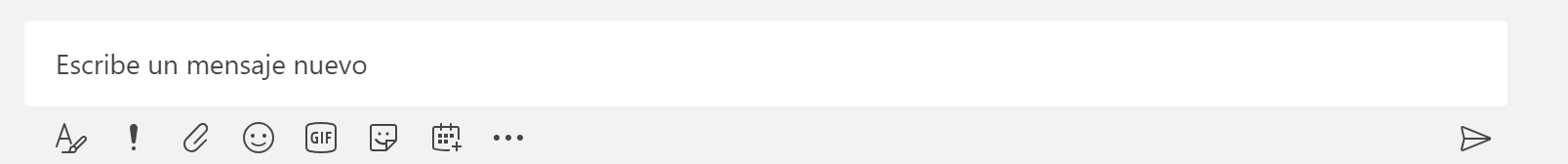

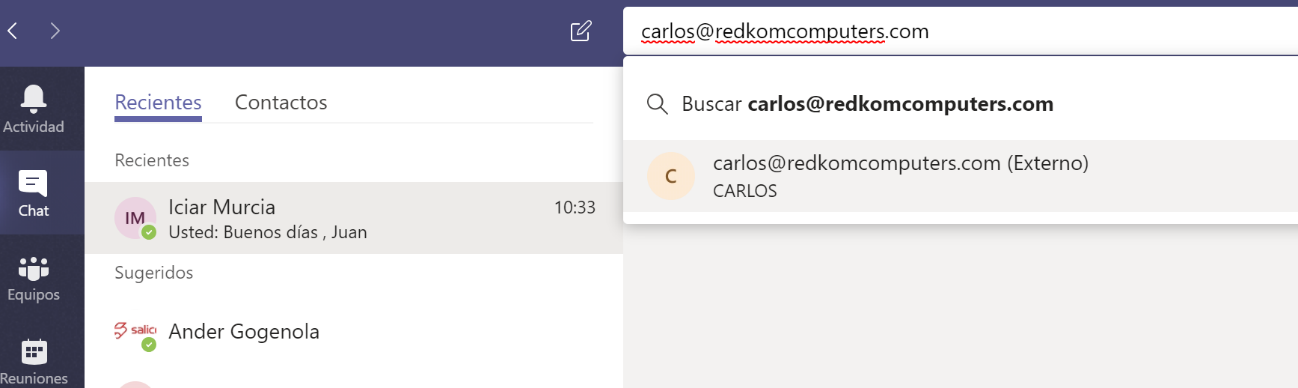

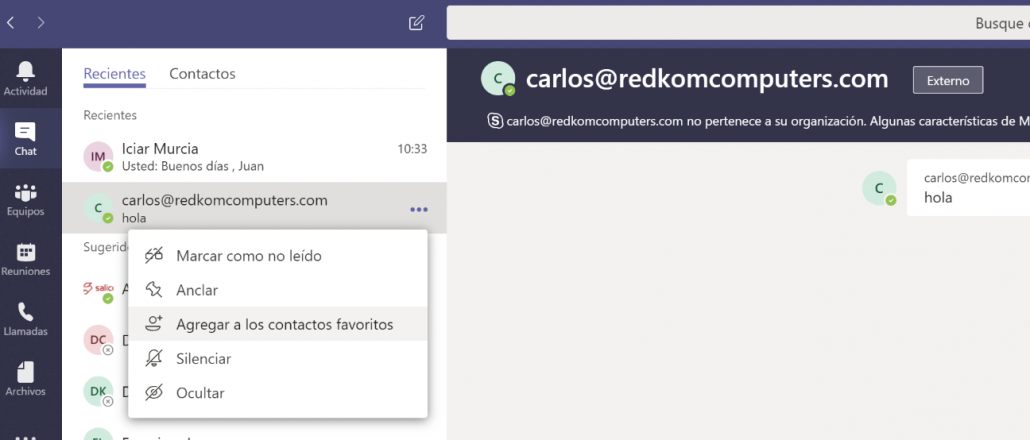

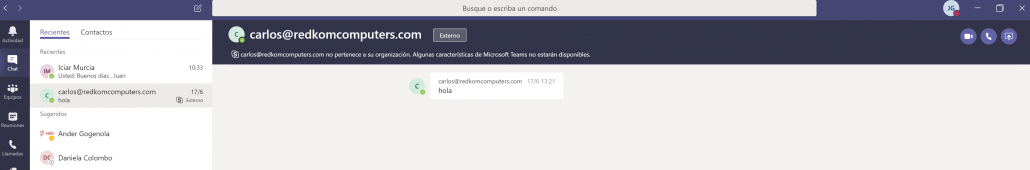

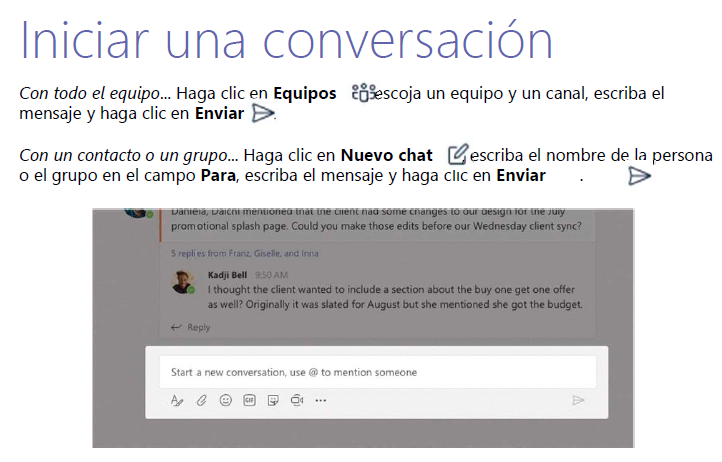

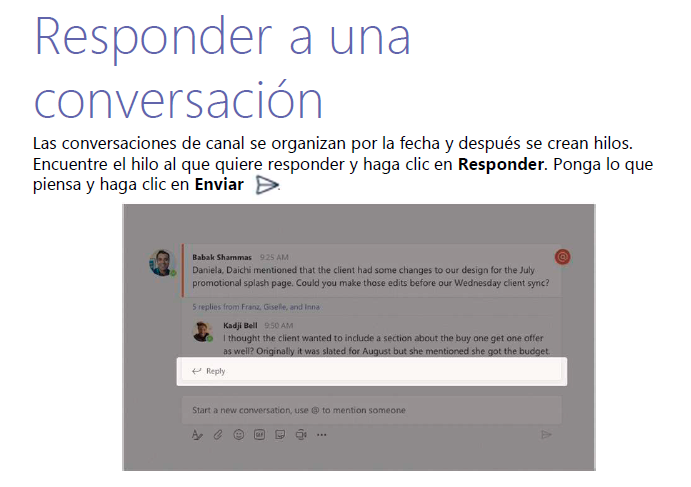

Chat. Se trata de una aplicación completa de conversación. Algo similar a WhatsApp, pero aplicado a la empresa. Puedes enviar mensajes instantáneos a cada contacto, adjuntar ficheros, fotos, emojis y hacer seguimiento de las conversaciones. Conversaciones enriquecidas con texto, audio, video y uso compartido de archivos.

Chat. Se trata de una aplicación completa de conversación. Algo similar a WhatsApp, pero aplicado a la empresa. Puedes enviar mensajes instantáneos a cada contacto, adjuntar ficheros, fotos, emojis y hacer seguimiento de las conversaciones. Conversaciones enriquecidas con texto, audio, video y uso compartido de archivos.

Equipos.

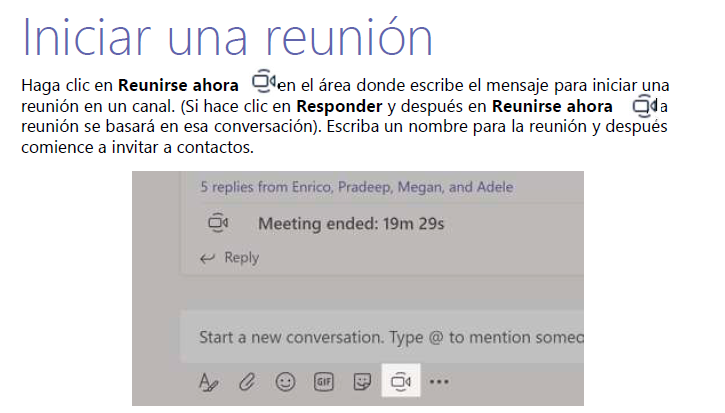

Equipos. Reuniones.

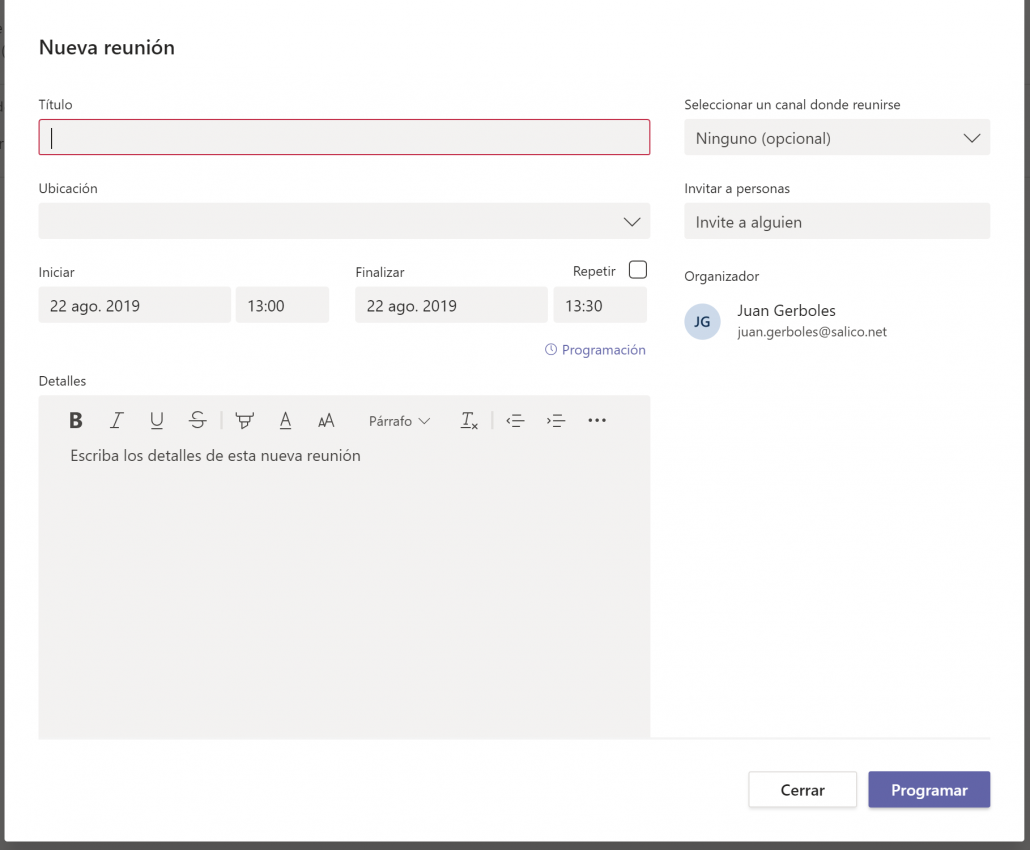

Reuniones.

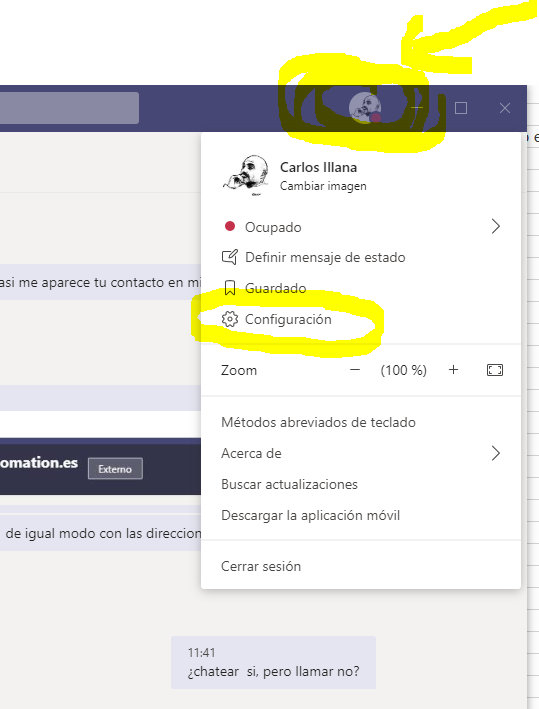

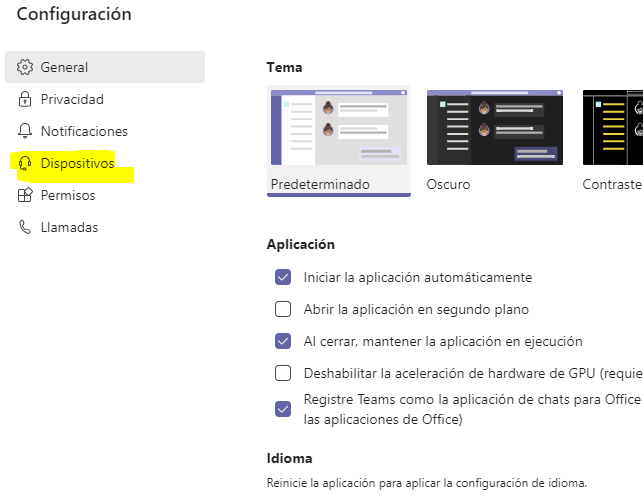

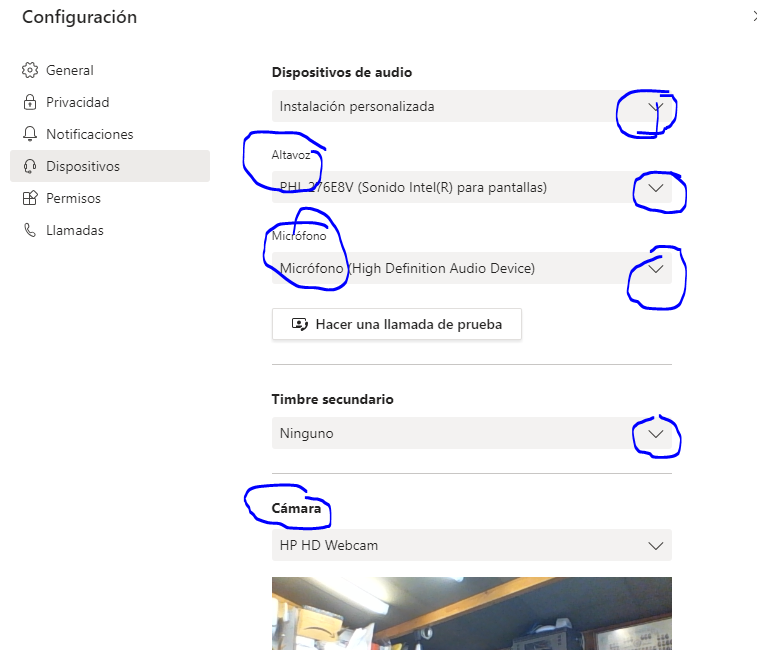

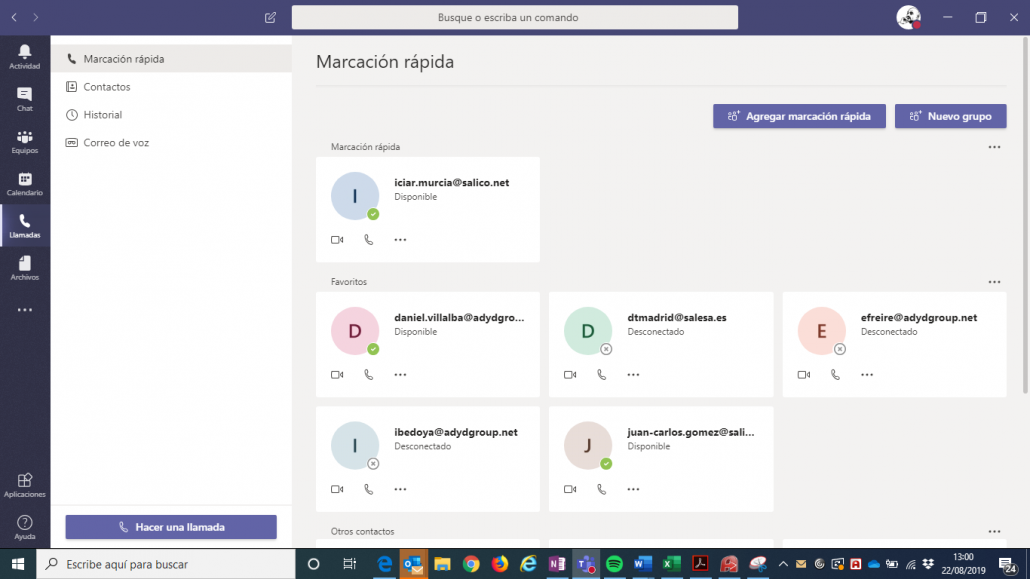

Llamadas. Nos encontraremos las opciones típicas de contactos, y llamadas o videollamadas.

Llamadas. Nos encontraremos las opciones típicas de contactos, y llamadas o videollamadas.

Archivos.

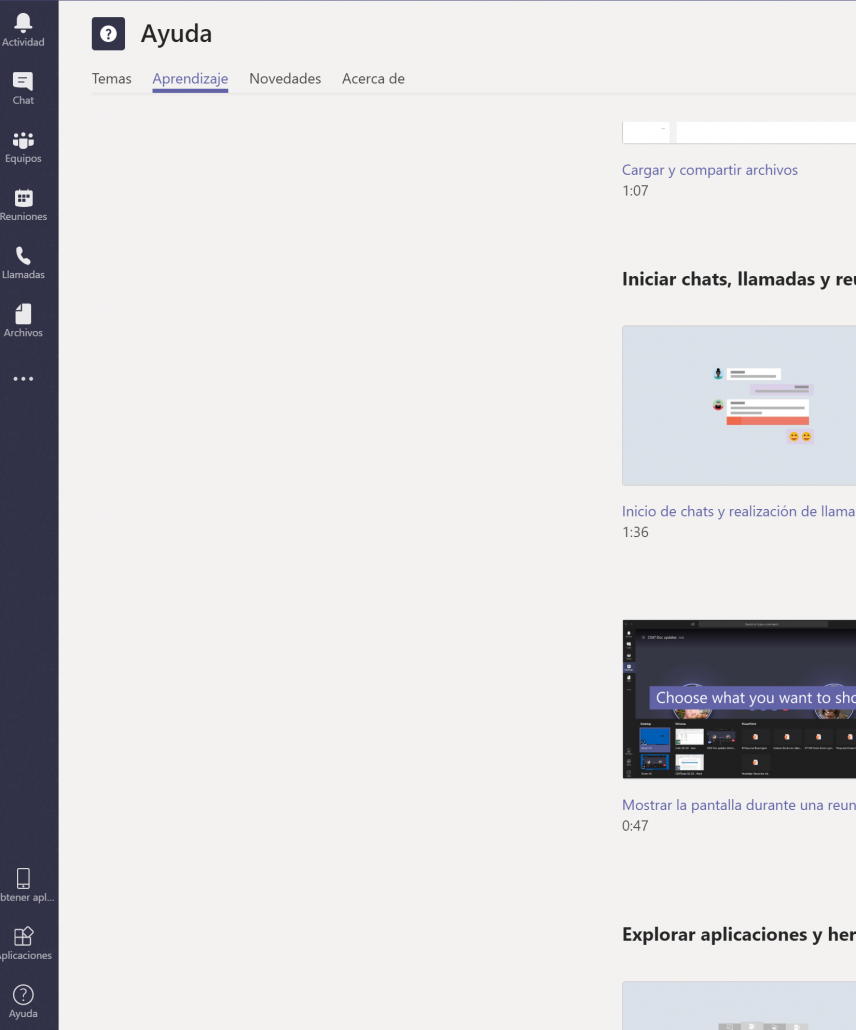

Archivos. Ayuda.

Ayuda.

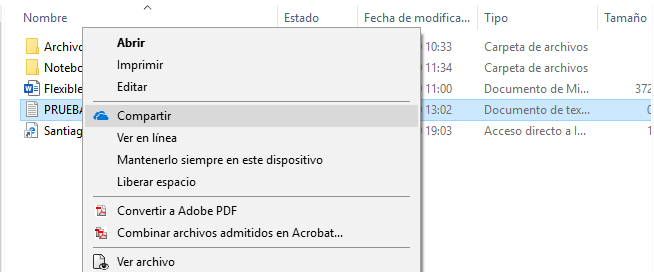

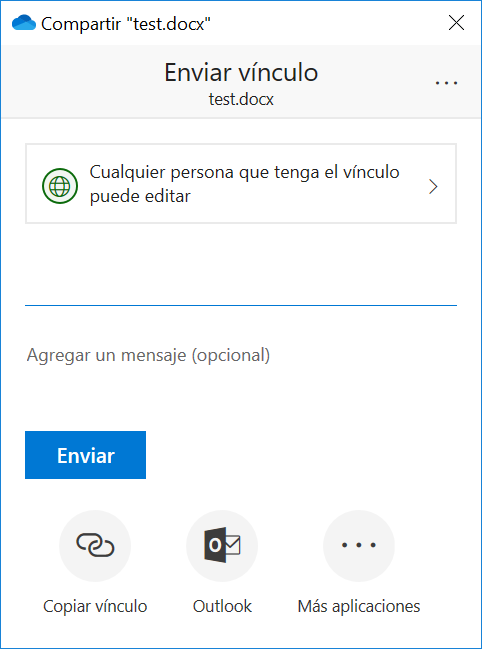

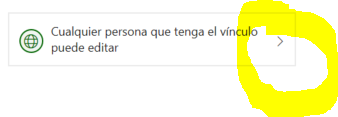

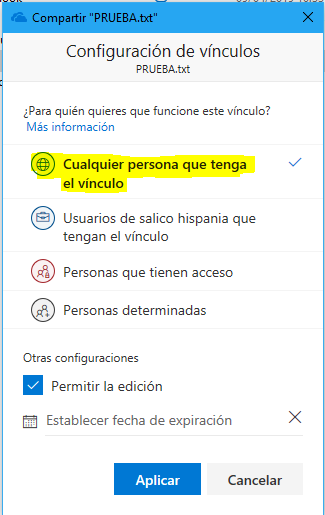

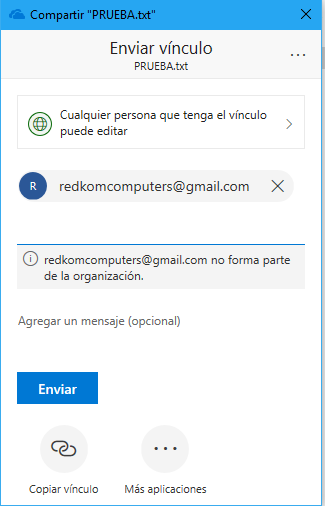

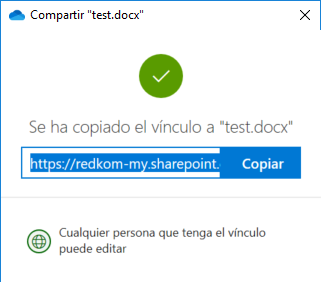

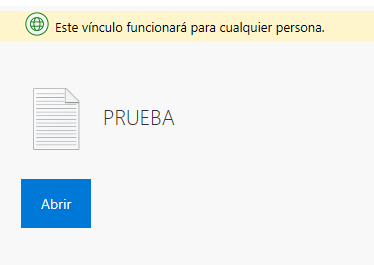

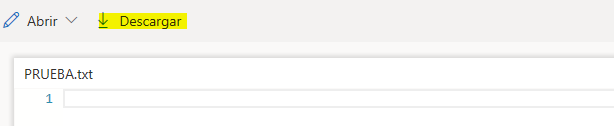

obtendremos una ventana con el link , para enviar al destinatario, por correo, sms, whastapp, etc.

obtendremos una ventana con el link , para enviar al destinatario, por correo, sms, whastapp, etc.

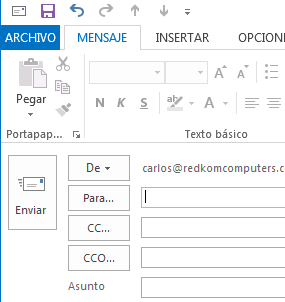

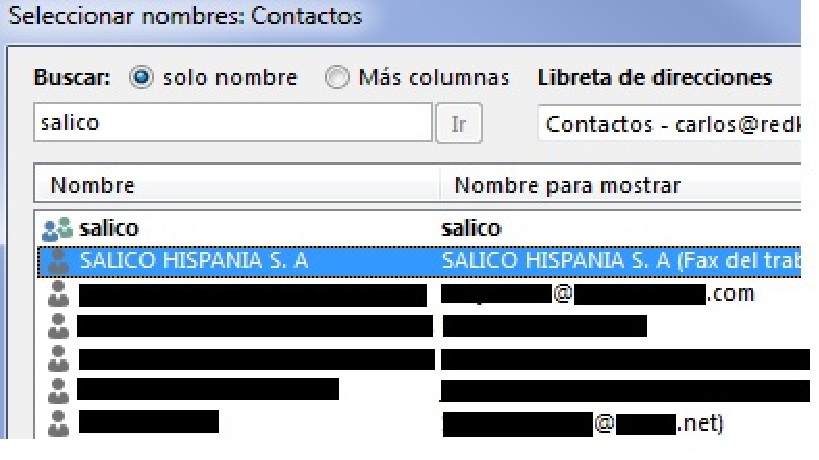

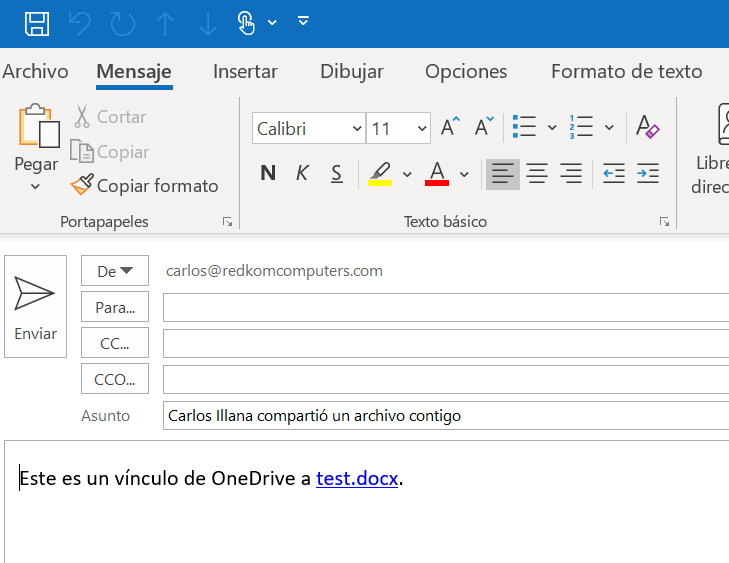

se nos abrirá un nuevo mensaje de correo electrónico preparado para insertar la dirección del destinatario y enviar:

se nos abrirá un nuevo mensaje de correo electrónico preparado para insertar la dirección del destinatario y enviar:

«Mas aplicaciones” nos facilita opciones de compartir a través de redes sociales, o en conexión de dispositivos cercanos por bluetooh, etc…

«Mas aplicaciones” nos facilita opciones de compartir a través de redes sociales, o en conexión de dispositivos cercanos por bluetooh, etc…

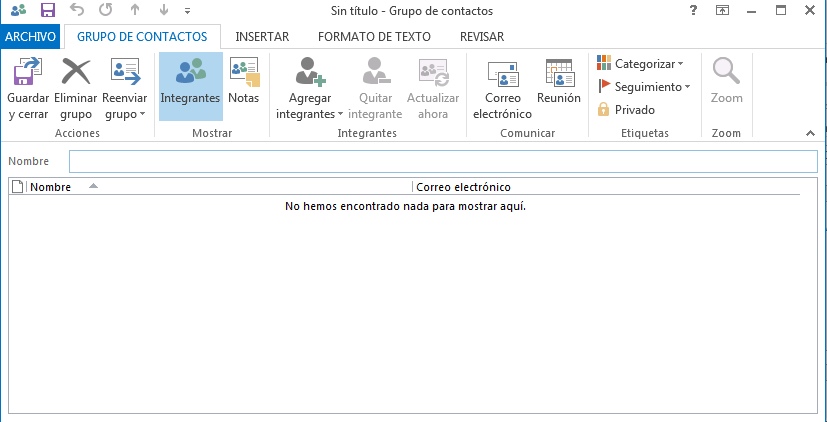

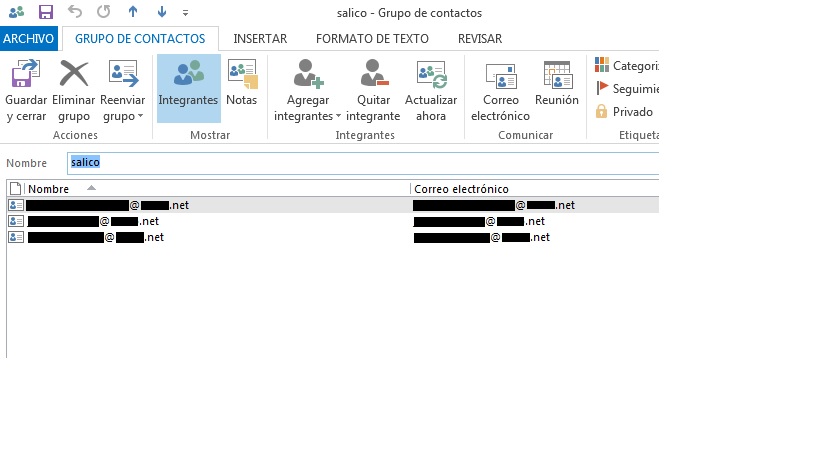

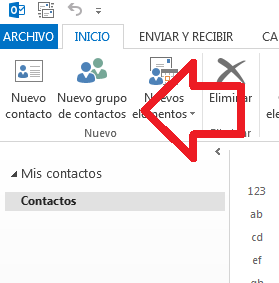

Hacer click en “nuevo grupo de contactos.

Hacer click en “nuevo grupo de contactos.