Alerta ante emails de remitentes de confianza

Alerta ante emails de remitentes de confianza

El correo electrónico es la principal vía de transmisión de programas «dañinos» en cualquiera de sus modalidades: Spyware, Hijackers o secuestradores, Malware, Troyanos, Falso Av Dialers, Gusanos, Adware, Keyloggers, Rogues, Rootkits, y mucha otra variedad de amenazas. Para ampliar conocimientos acerca de estos términos, contáctanos y te ayudaremos a resolver tus dudas y garantizar la seguridad de tu equipo . Debemos permanecer alerta en todos los emails, también cuando son de remitentes de confianza

En el día a día, recibimos una cantidad de email´s cada vez mayor , y trabajamos en condiciones de presión. Las prisas por desarrollar las tareas, nos hacen no prestar atención a todas los datos que aparecen en la pantalla de nuestro ordenador. La mayoría de las ventanas de información, no las leemos, simplemente pulsamos en «Aceptar» para continuar…

Y los email´s que recibimos, igualmente, accedemos a ellos, para resolver inmediatamente, sin fijarnos en los peligros que pueden entrañar. Sobre todo, si provienen, aunque sea aparentemente, desde alguien conocido, ya sea cliente , proveedor, amistad, etc..

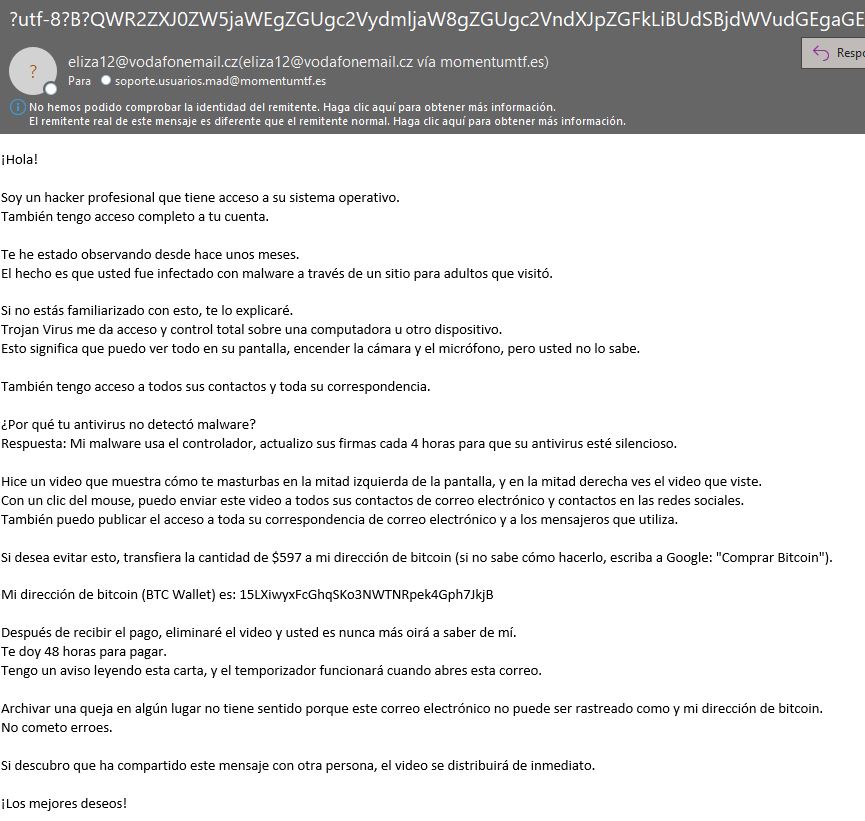

Es una técnica relativamente sencilla , simular la identidad de otra persona, en los mensajes de correo, y aprovecharse de la confianza del destinatario, para introducir software malintencionado en nuestros ordenadores. Incluso, en ocasiones, no esta simulada la identidad del emisor, sino que ha sido enviado realmente desde su cuenta de correo, o su propio ordenador, por que ya ha sido hackeado.

Veamos algunos detalles que debemos tener presentes cada ocasión que accedemos a nuestros email´s, en particular , cuando proviene de alguien que parece conocido.

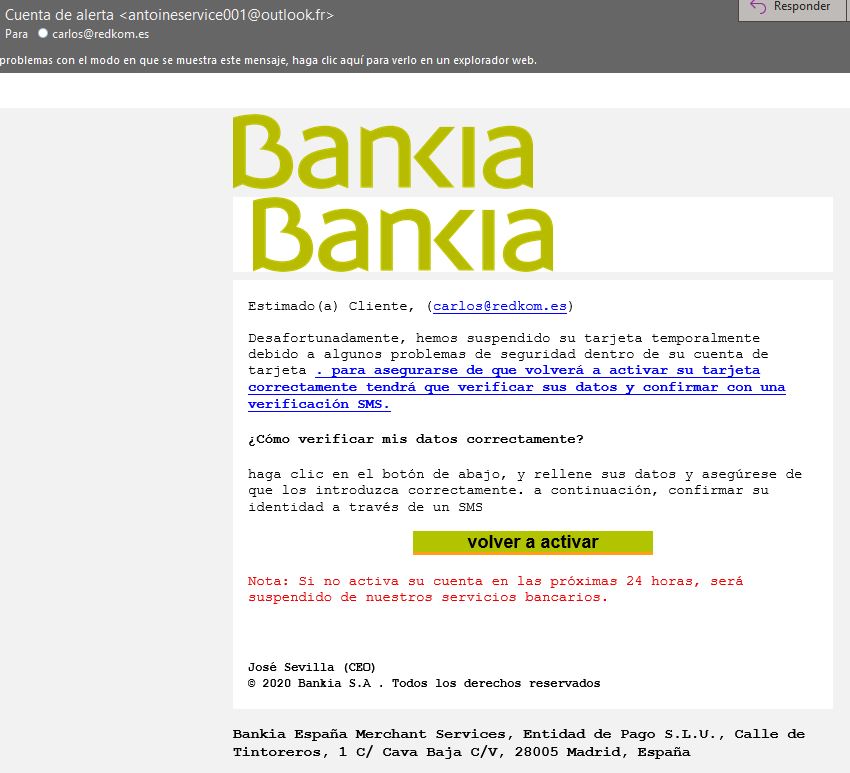

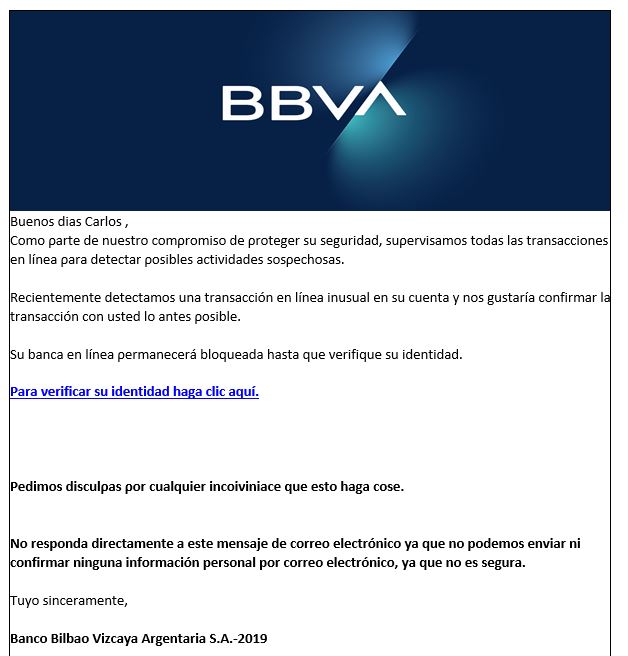

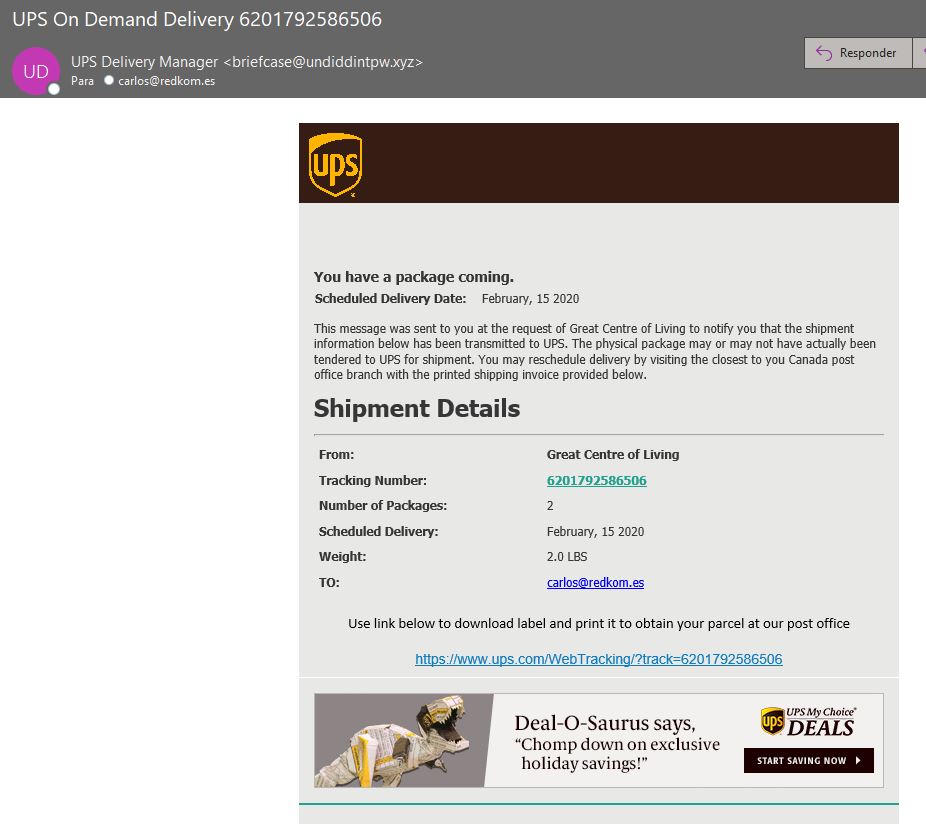

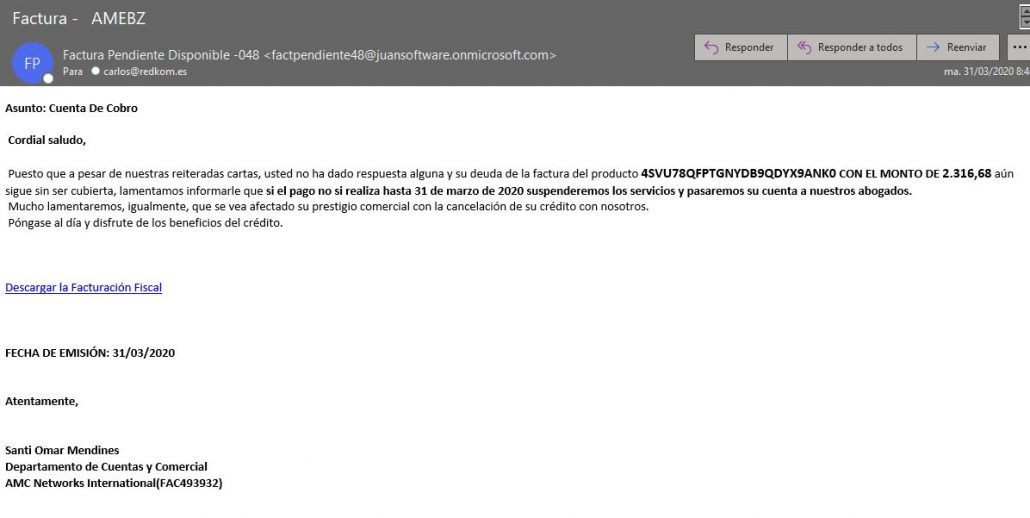

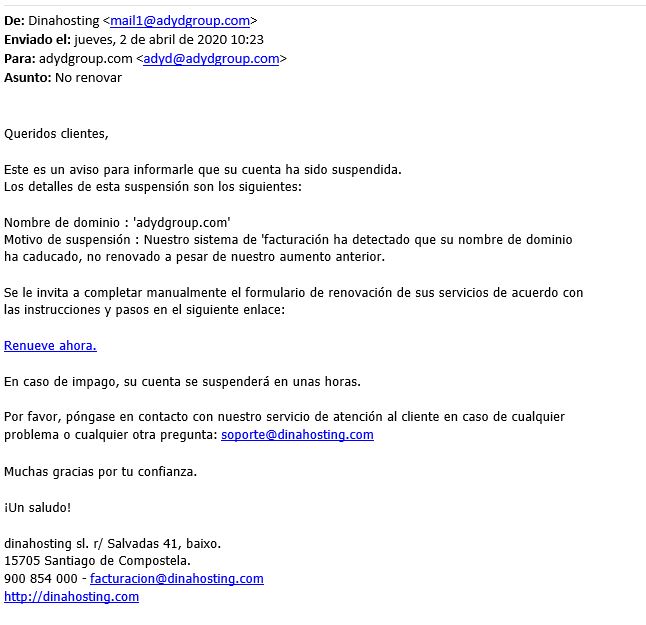

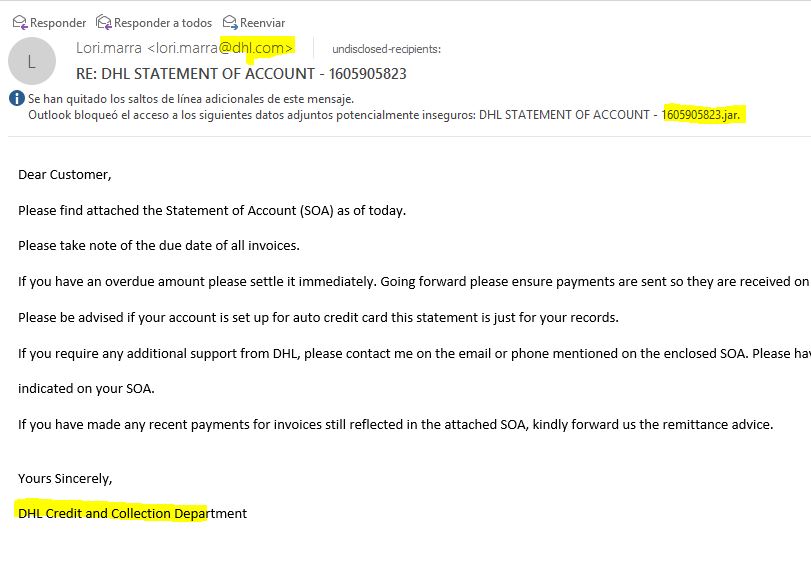

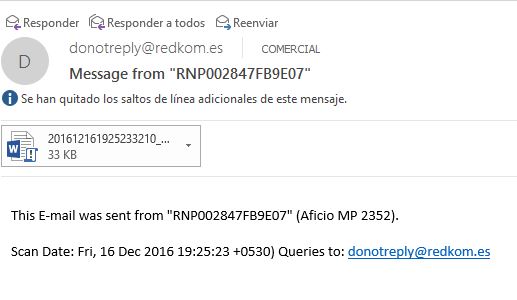

En el correo corporativo, cuando mantenemos una relación fluida y habitual de emails, con un cliente o proveedor, la rutina nos hace acceder a sus emails con confianza. Y este es el peligro. La gran mayoría de los emails corporativos incluyen una amplia firma con los datos de contacto del emisor. Si el email recibido no incluye esa firma habitual, o la incluye con defectos, ya es un motivo de sospecha. Otro detalle sospechoso, nos invita a pinchar en un link. Este es el momento de activar las alertas y fijarnos en los detalles de ese link, a donde pretende llevarnos. Cuando un remitente de confianza nos invita a pinchar en un link de su empresa , lo normal es que este compuesto de un nombre descriptivo legible y comprensible, por ejemplo:

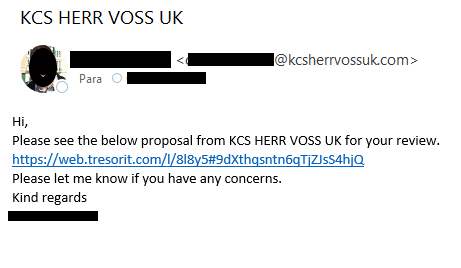

https://sharepoint.empresa/contabilidad/factura Si te esta proponiendo un link del tipo https://web.tresortit.com/l/324kfsd9yfajsa8yd8sad ya debes dudar y sospechar.

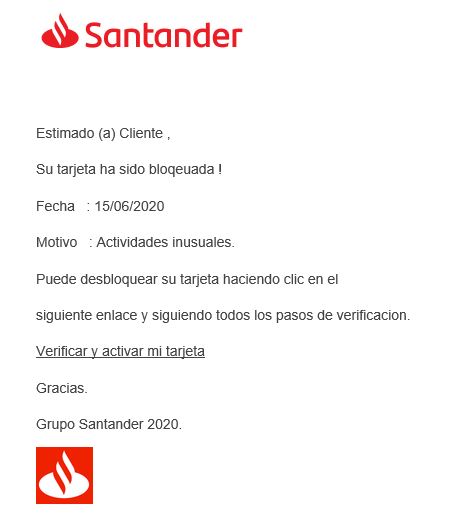

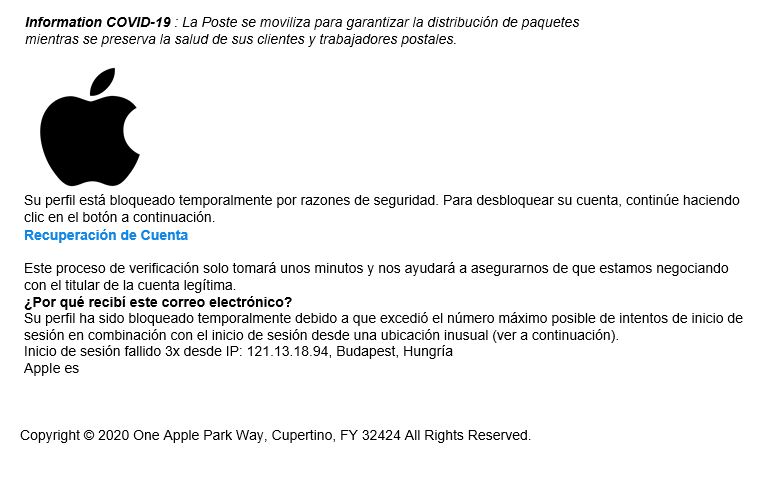

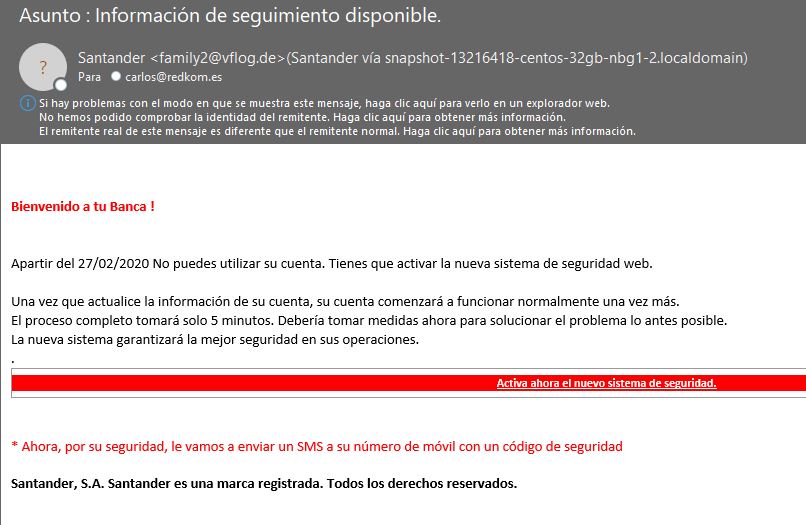

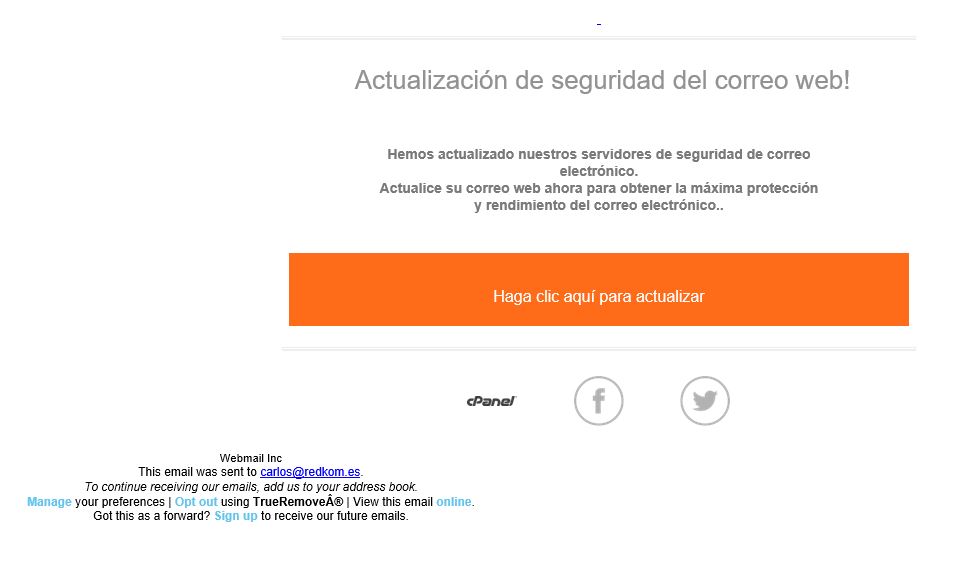

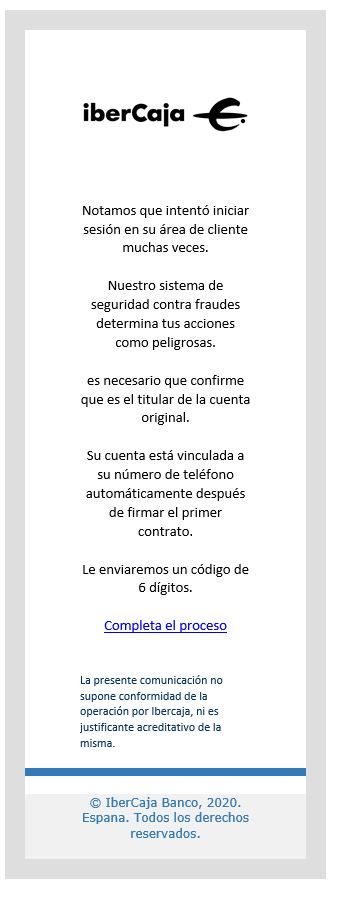

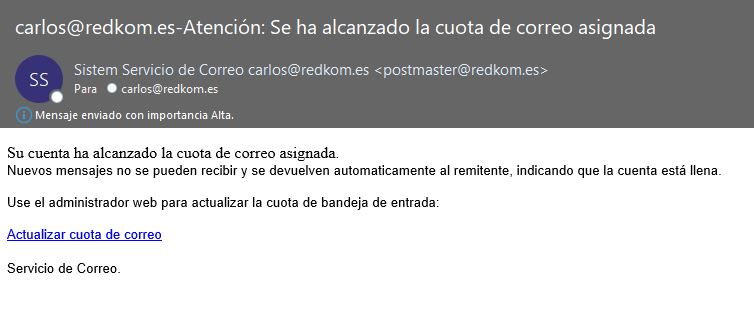

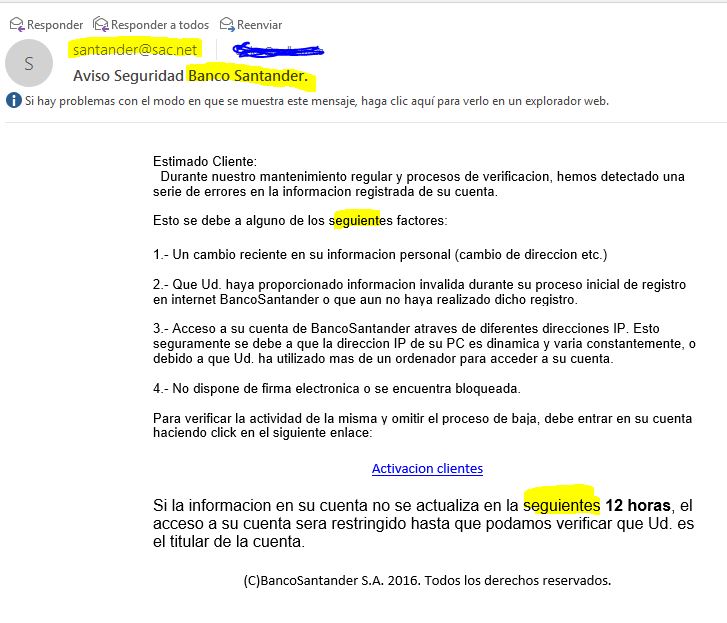

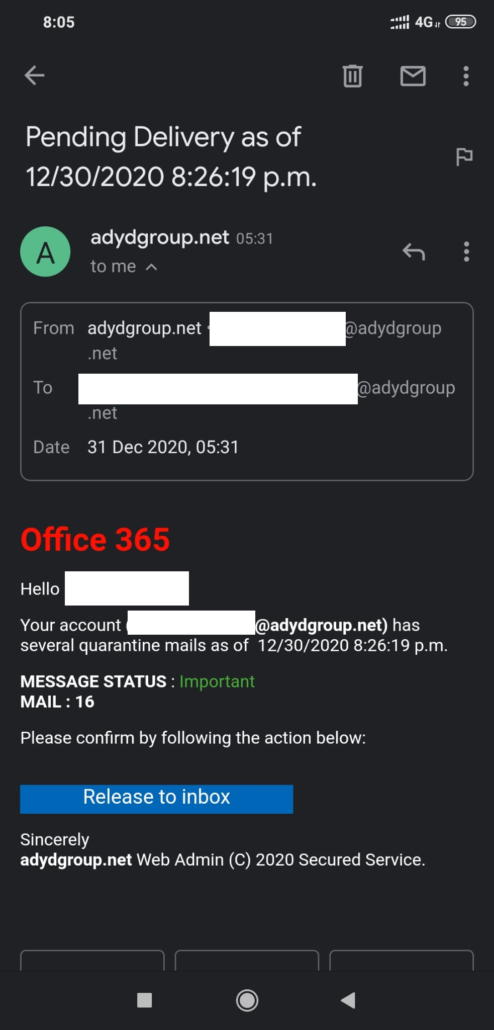

En otros casos, la identidad de confianza que pretenden simular, no es un cliente, o proveedor, sino el propio sistema de administración de correo. Con argumentos típicos de tienes el buzón lleno, debes cambiar la contraseña, tienes mensajes en el buzón, tienes que pulsar aquí para asegurar el servicio, etc…. Todo este tipo de notificaciones, debemos en general, ignorarlas. O en todo caso, informar a nuestro dpto. informático para que nos asesore debidamente. Y si realmente hay un problema en tu correo, ellos serán los que te lo puedan solucionar.

Cómo distinguir enlaces maliciosos en el correo

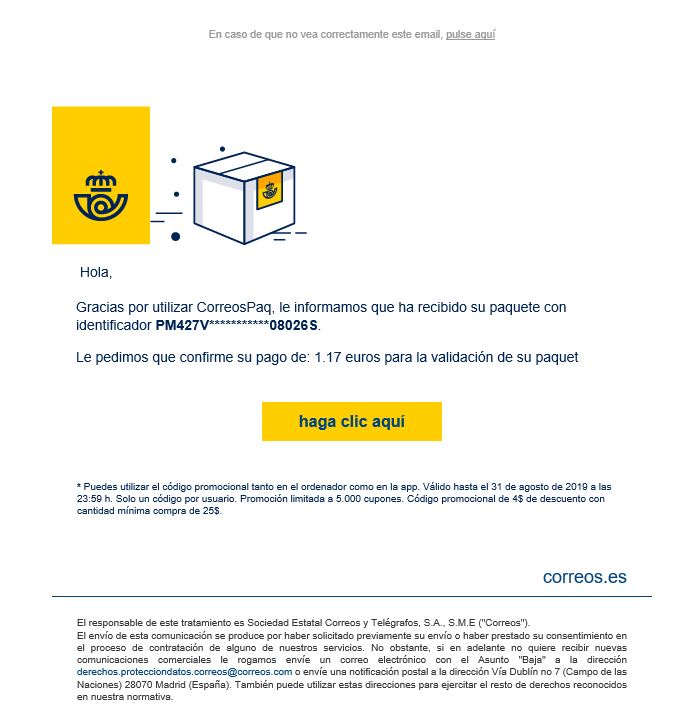

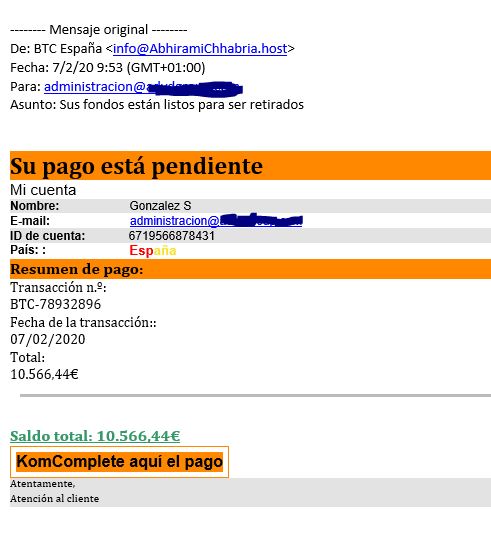

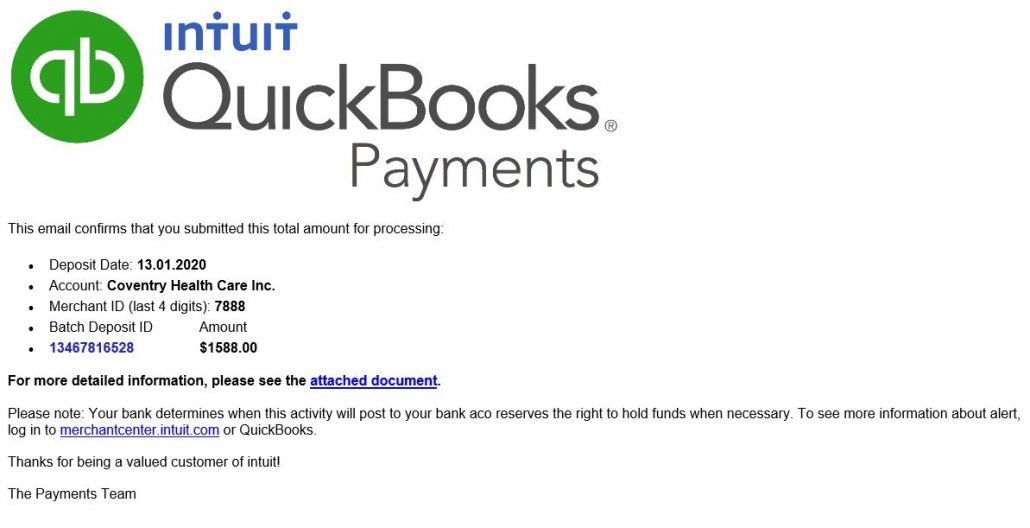

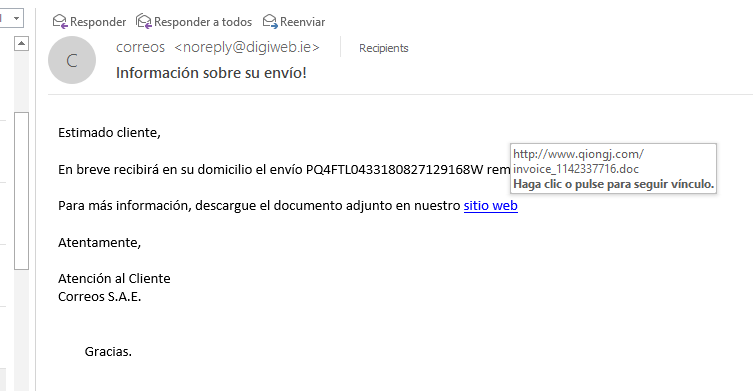

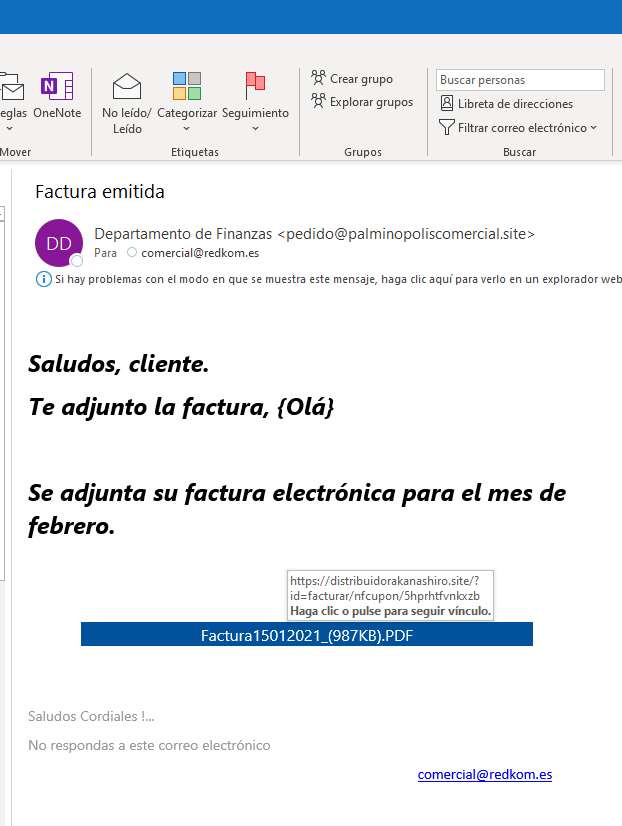

Es habitual el intercambio de documentación, ficheros, facturas entre los departamentos de administración, comercial y contables de cada empresa. Los «malos» lo saben y generan emails en los que te invitan a abrir o descargar un fichero de factura o de pagos, sabiendo que inocentemente, correrás a clickar para descargar. Truco: Posicionando el puntero del ratón, encima del link, sin llegar a pulsar ningún botón, se despliega una ventana en la que se puede ver la dirección del link al que nos dirigirá si pinchamos. En general, si ese link contiene una parrafada de caracteres y nombres ilegibles, o direcciones distintas del correo que intenta simular serán pistas para desconfiar del enlace. También debemos fijarnos si la redacción no es muy correcta, si incluye caracteres extraños o un formato poco habitual.

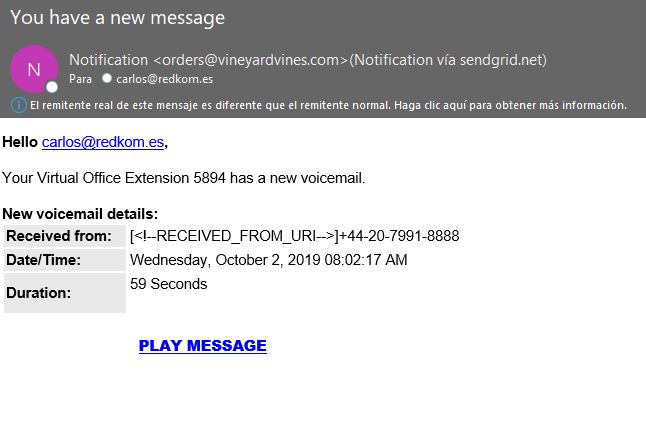

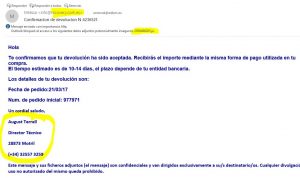

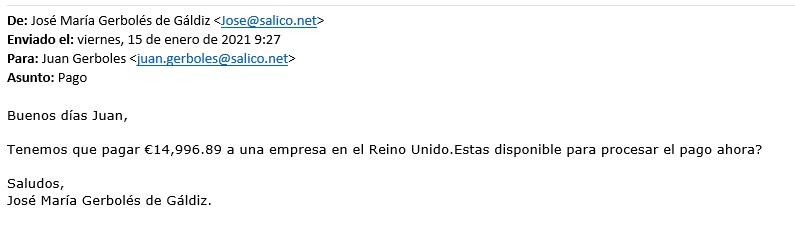

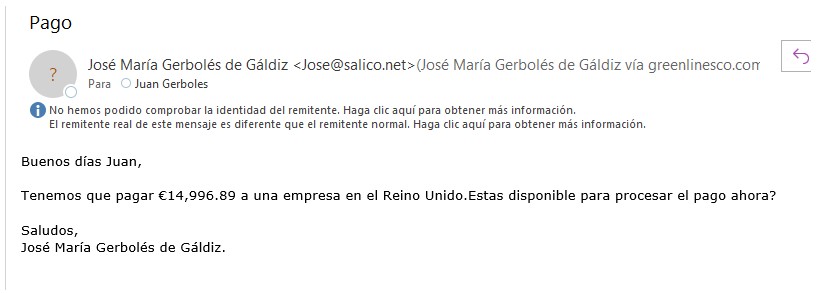

En este ejemplo , no te proponen un link a una web maliciosa, ni que descargues ningún fichero. Para esta ocasión, aprovechándose de parecer ser un email normal de gestión te induce a realizar directamente un pago. Fíjate que aunque los nombres y el texto parezcan correctos, si despliegas la dirección, el nombre no se corresponde con la dirección de correo, ni con el dominio greenlinesco.com. Incluso Outlook te esta avisando en el mensaje de información «el remitente real de este mensaje es diferente que el remitente normal». Pero como es letra pequeña, no nos molestaremos en leer y recibir el aviso de peligro. Es fundamental que estés alerta y te fijes en todos los detalles.

Permanecer alerta a los detalles de tu email

Todos los email´s pueden ser maliciosos, no debemos bajar la alerta, ni siquiera en los que provienen de remitentes de confianza. Todos estos email´s dañinos intentan, ganándose nuestra confianza, que llevemos a cabo alguna acción, pinchando en un link, o abriendo un fichero adjunto, etc… Cuando llevamos a cabo esa acción, desencadenamos la entrada de la infección y el inicio del desastre informático, con las consecuencias que se puedan producir… Siempre debemos pensar dos veces lo que hacemos antes de pulsar en cualquier objeto del email.

Tampoco debemos fiarnos del hecho de que el emisor del email parezca una entidad o empresa segura y solvente. Es frecuente las noticias de que grandes y muy conocidas empresas han sido hackeadas y dañados sus sistemas. Disponer de grandes presupuestos informáticos, amplios departamentos de técnicos y fuertes medidas de seguridad no han evitado que en algún momento el software malintencionado haya entrado en sus equipos y provocado desastres difíciles de recuperar.

¿Qué debemos hacer cuando detectamos sospechas en un email? Cómo norma debemos siempre considerar que «Si tenemos dudas de su validez, es seguro, que es malintencionado«. Y debemos eliminar sin pinchar , ni clickar en ninguno de los enlaces que sugiere. Si no estamos completamente seguros y nos interesa lo que aparentemente comunica, podemos consultar a nuestro dpto. informático que podrán ayudarte a resolver la duda.

¿Qué no debemos hacer cuando detectamos sospechas en un email? cómo norma general, nunca debemos clickar en los links sugeridos, ni en los ficheros adjuntos. Y si ya hemos pinchado en alguno de ellos, trataremos de parar el proceso malicioso cuanto antes. NUNCA, NUNCA, NUNCA deberemos seguir las instrucciones e introducir nuestros datos de dirección, contraseñas , datos de tarjetas, bancarios, etc…

Si hemos pinchado ya en algún objeto del email, y sospechamos de que algo anormal esta pasando, debemos avisar inmediatamente a nuestro dpto. informático para que pueda tomar medidas de contención lo antes posible. Hay una posibilidad muy grande de que la infección se propague por la red de la oficina y dañe el resto de ordenadores o servidores de la empresa. Por ello, es mucho mejor tirar del cable de red, o apagar inmediatamente el ordenador, que dejarle actuar propagando y ampliando los daños. E inmediatamente hacer la llamada a los técnicos del servicio informático que te ofrecemos.